GrandCrab Ransomware v4.1.2. Malwarebytes 연구소

GrandCrab Ransomware는 위장 된 온라인 다운로드 (대부분 PDF 영수증 형식)를 통해 호스트 컴퓨터 시스템에 설치되고 .gdcb 및 .crab 파일을 실행하여 사용자의 로컬 데이터를 암호화합니다. 이 랜섬웨어는 동종 중 가장 널리 퍼진 멀웨어이며 Magnitude Exploit Kit를 사용하여 먹이로 퍼집니다. GrandCrab Ransomware의 최신 버전 인 4.1.2가 최근에 발견되었으며, 공격이 가속화되기 전에 한국의 사이버 보안 회사는 안랩 , GrandCrab 랜섬웨어 4.1.2에 의해 감염된 시스템에서 실행되는 16 진수 문자열을 복제했으며, 회사는 랜섬웨어가 시스템에 진입하여 문자열을 실행하여이를 암호화 할 수 있도록 영향을받지 않는 시스템에 무해하게 존재하도록 공식화했습니다. 컴퓨터가 이미 암호화되고 손상되었다고 생각하도록 속여서 (이미 감염된 것으로 추정 됨) 랜섬웨어는 동일한 암호화를 재실행하지 않아 파일을 두 번 암호화하고 완전히 파괴합니다.

AhnLab에서 공식화 한 16 진수 문자열은 호스트 자체의 세부 정보와 함께 사용되는 Salsa20 알고리즘을 기반으로 호스트 시스템에 고유 한 16 진수 ID를 생성합니다. Salsa20은 키 길이가 32 바이트 인 구조화 된 스트림 대칭 암호입니다. 이 알고리즘은 다수의 공격에 대해 성공적인 것으로 관찰되었으며 악의적 인 해커에 노출되었을 때 호스트 장치를 거의 손상시키지 않았습니다. 암호는 Daniel J. Bernstein이 개발하여 eStream 발달 목적을 위해. 현재 AhnLab의 GrandCrab Ransomware v4.1.2 전투 메커니즘에서 사용되고 있습니다.

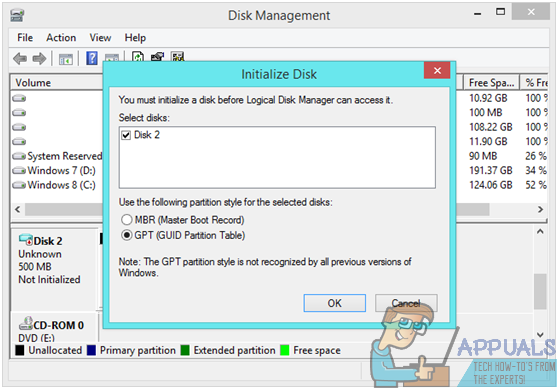

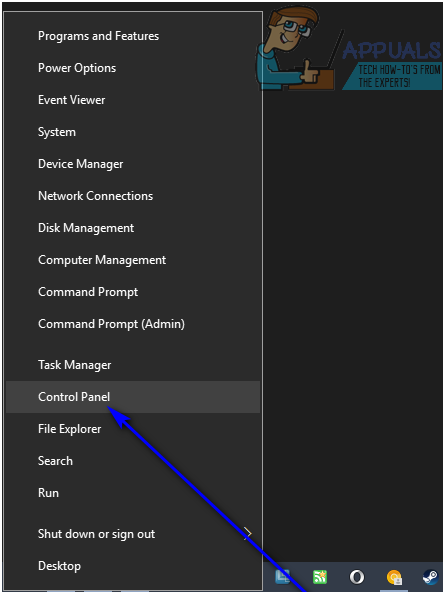

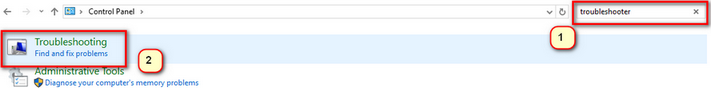

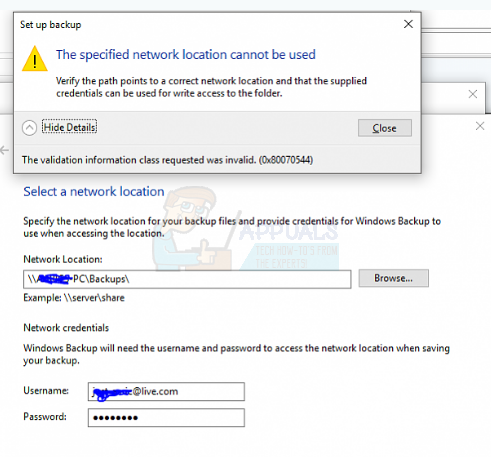

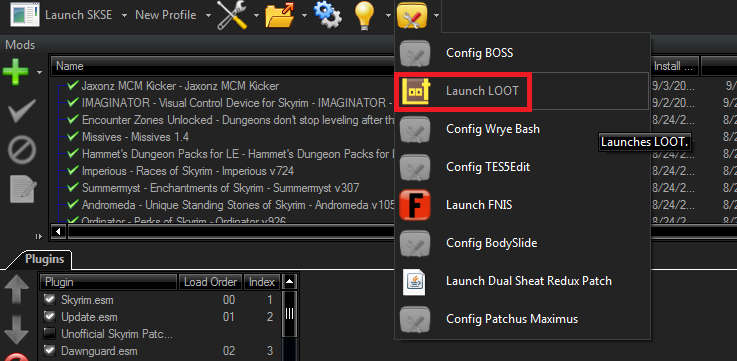

GC v4.1.2를 차단하기 위해 공식화 된 응용 프로그램은 호스트의 Windows 운영 체제에 따라 다른 위치에 [16 진수 문자열] .lock 파일을 저장합니다. Windows XP에서 응용 프로그램은 C : Documents and Settings All Users Application Data에 저장됩니다. 최신 버전의 Windows, Windows 7, 8 및 10에서 응용 프로그램은 C : ProgramData에 저장됩니다. 이 단계에서 애플리케이션은 GrandCrab Ransomware v4.1.2를 성공적으로 속일 것으로 예상됩니다. 아직 이전 버전의 랜섬웨어에 대한 테스트를 거치지 않았지만, 많은 사람들은 최신 애플리케이션의 파일이 이전 랜섬웨어 퇴치 코드와 일치하면 백 포팅을 통해 동등하게 가져와 공격을 효과적으로 차단할 수 있다고 의심합니다. 이전 버전의 랜섬웨어에서도 마찬가지입니다. 이 랜섬웨어가 야기하는 위협을 평가하기 위해 Fortinet은 연구 안랩은 위협으로부터 보호하기 위해 다음 링크를 통해 애플리케이션을 무료로 다운로드 할 수 있도록했습니다. 링크 1 & 링크 2 .