인터페이스 기술 교육

악용시 서비스 거부 공격을 허용 할 수있는 취약성 인 SegmentSmack은 Carnegie Mellon University의 CERT / CC 사이버 보안 부서에서이를 발표했을 때 즉각적인 명성과 인기를 얻었습니다. 그러나 기자들은 새로보고 된 취약점이 실제로 2 주 전에 4.9.116 및 4.17.11 Linux 커널에서 패치되었다는 사실을 인정하지 못했습니다.

대학의 연구원에 따르면이 취약점은 시스템이 '수신되는 모든 패킷에 대해 tcp_collapse_ofo_queue () 및 tcp_prune_ofo_queue ()를 매우 고가로 호출'하도록 강제함으로써 서비스 거부 공격을 일으켰습니다. 이것이 사실이지만 취약점은 실제로 패치되었으며 SUSE와 같은 많은 Linux 배포자가 이미 업데이트를 구현했습니다. Red Hat과 같은 일부 유통 업체가 뒤처져 있지만 업데이트를 사용할 수 있으며 뒤처진 유통 업체도 곧 따라 잡을 것입니다.

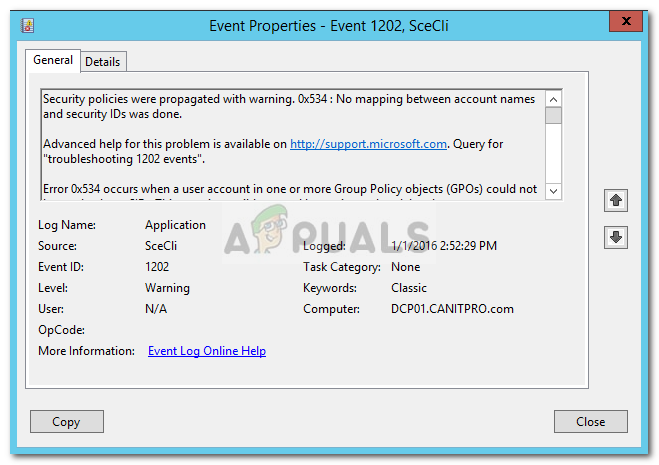

에 따르면 자문 Red Hat 웹 사이트에 게시 된 취약점에 레이블이 지정되었습니다. CVE-2018-5390 . CPU 포화 및 DoS 충돌을 유발하는 익스플로잇의 기능에도 불구하고 DoS 충돌을 유지하려면 '연결 가능한 개방형 포트에 대한 연속적인 양방향 TCP 세션'이 필요하므로 스푸핑 된 IP 주소를 사용하여 공격을 수행 할 수 없습니다. 4 개의 스트림으로 공격을 수행하면 아래와 같이 4 개의 CPU 코어가 포화 될 수 있습니다.

4 개의 CPU 코어 스트림. 빨간 모자

Carnegie Mellon University의 CERT / CC 부서의 연구원들이 취약성에 대한 철저한 분석을 발표했지만 DoS 충돌을 유지하는 데 필요한 요구 사항을 고려하지 않아 취약성이 실제보다 훨씬 더 나빠지는 것으로 나타났습니다.

권고에 따르면 Segment Smack 취약성은 Red Hat Enterprise Linux (RHEL) 6, RHEL 7, RHEL 7 for Real Time, RHEL 7 for ARM64, RHEL 7 for Power 및 RHEL Atomic Host에 영향을줍니다. 아직 사이트에 완화 기술이 게시되지 않았습니다. 그러나 Red Hat은 악용 위험을 피하기 위해 필요한 업데이트 및 완화 기술을 출시하기 위해 노력하고 있다고 명시합니다.