피비 테크

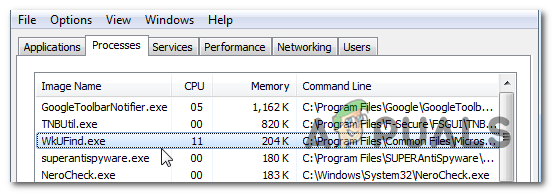

Malwarebytes와 협력하는 최고의 보안 연구원 인 Jerome Segura는 매크로가 필요없는 공격 벡터를 사용하여 Microsoft Office의 보안 보호를 우회하는 방법을 알아 냈습니다. 이는 최근에 매크로 바로 가기를 사용하여 Access 데이터베이스를 남용하는 방법을 찾는 다른 연구자들의 발자취입니다.

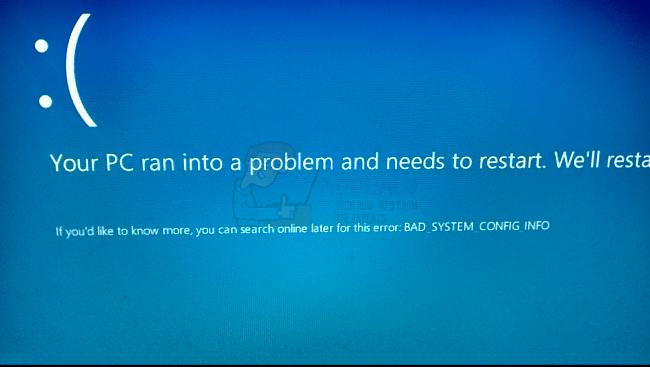

설정 파일을 Office 문서에 포함함으로써 공격자는 사회 공학을 사용하여 사용자가 추가 알림없이 위험한 코드를 실행하도록 할 수 있습니다. 이 기술이 작동하면 Windows는 오류 메시지를 표시하지 않습니다. 모호한 것조차도 우회 할 수 있으므로 모든 일이 진행되고 있다는 사실을 숨기는 데 도움이됩니다.

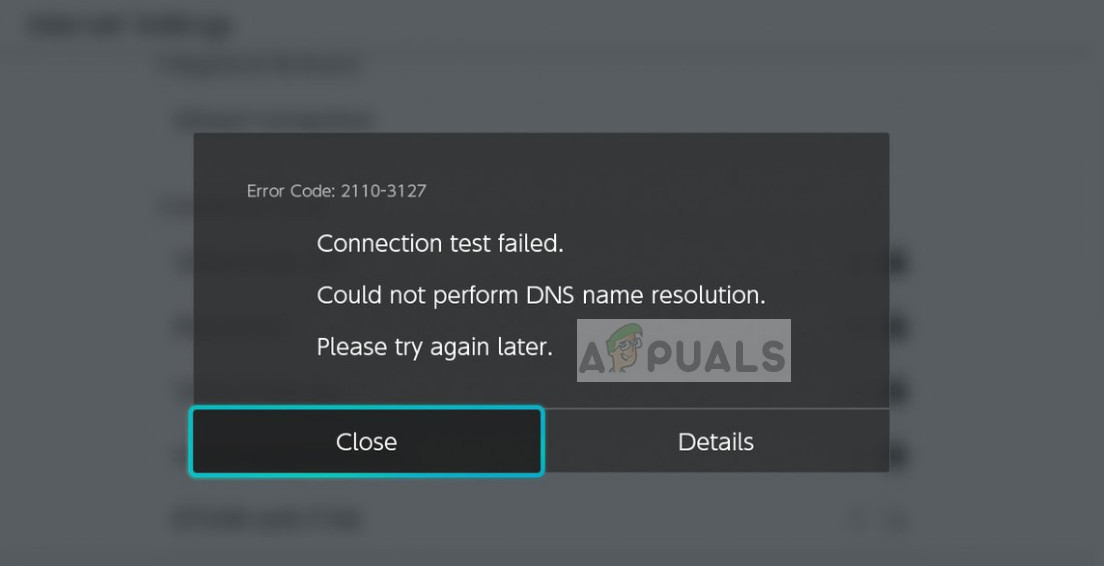

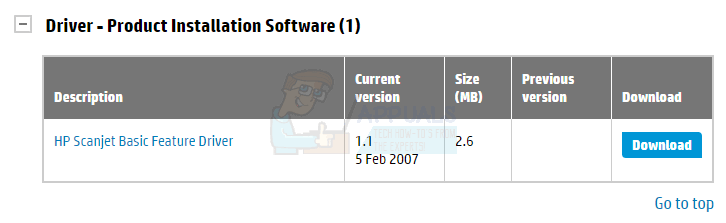

Windows 10 전용 파일 형식에는 제어판에서 애플릿에 대한 바로 가기를 만들 수있는 XML 코드가 있습니다. .SettingContent.ms 형식은 이전 버전의 Windows에는 없었습니다. 결과적으로 연구원들이 아는 한이 익스플로잇에 취약해서는 안됩니다.

Wine 응용 프로그램 호환성 계층을 사용하여 Office를 배포 한 사용자는 GNU / Linux 또는 macOS를 사용하는지 여부에 관계없이 문제가 발생하지 않아야합니다. 그러나이 파일에 포함 된 XML 요소 중 하나는 베어 메탈에서 실행되는 Windows 10 시스템에 혼란을 일으킬 수 있습니다.

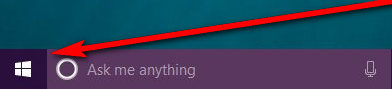

요소가 알려진대로 DeepLink는 바이너리 실행 가능 번들이 뒤에 스위치와 매개 변수가 있어도 실행되도록 허용합니다. 공격자는 PowerShell을 호출 한 다음 임의 코드 실행을 시작할 수 있도록 그 뒤에 무언가를 추가 할 수 있습니다. 원하는 경우 원래의 레거시 명령 인터프리터를 호출하고 NT 커널의 초기 버전 이후 Windows 명령 줄이 코더를 제공 한 것과 동일한 환경을 사용할 수도 있습니다.

결과적으로 창의적인 공격자는 사람들이 링크를 클릭하도록하기 위해 합법적으로 보이는 문서를 다른 사람으로 가장 할 수 있습니다. 예를 들어 이는 암호 화폐 애플리케이션을 피해자의 컴퓨터에 다운로드하는 데 익숙해 질 수 있습니다.

또한 대규모 스팸 캠페인을 통해 파일을 보내려고 할 수도 있습니다. Segura는이를 통해 고전적인 사회 공학 공격이 곧 유행하지 않게 될 것이라고 제안했습니다. 이러한 파일은 일부 사용자가 코드 실행을 허용하기 위해 수많은 사용자에게 배포해야하지만 다른 것으로 위장하여 가능해야합니다.