씨게이트

Seagate Media Server는 개인 수준 사용을 위해 Seagate Personal Cloud에 통합 된 UPnp / DLNA 네트워크 연결 스토리지 메커니즘입니다. IoT 보안 버그 사냥 웹 사이트 Summer of Pwnage의 권고에서 Seagate Media Server의 몇 가지 SQL 주입 취약점이 발견되고 논의되어 미디어 서버에서 사용하는 데이터베이스에 저장된 개인 데이터를 검색하고 수정할 위험이 있습니다.

Seagate Personal Cloud는 미디어 서버에 사진, 비디오 및 기타 종류의 멀티미디어를 저장하는 데 사용되는 클라우드 스토리지 시설입니다. 개인 데이터가이 클라우드에 업로드되면 권한 확인 및 암호 보안으로 보호되지만 레이아웃 내에는 권한없는 사용자가 데이터 및 파일을 업로드 할 수있는 권한이있는 공용 폴더가 있습니다.

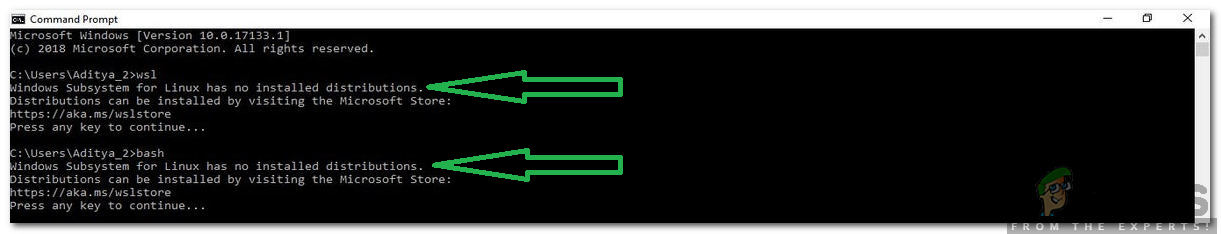

에 따르면 자문 ,이 공용 폴더 기능은 악의적 인 공격자가 클라우드의 폴더에 문제가되는 파일과 미디어를 업로드 할 때 악용 될 수 있습니다. 이러한 무단 공격자의 파일은 설계된대로 작동하여 미디어 서버의 데이터베이스에서 임의의 데이터를 검색하고 수정할 수 있습니다. 고맙게도 Seagate Media Server가 별도의 SQLite3 데이터베이스를 사용한다는 사실은 이러한 공격자의 악의적 인 활동과 이들이이 취약점을 악용 할 수있는 범위를 제한합니다.

에 개념의 증거 미디어 서버에서 사용되는 Django 웹 프레임 워크가 .psp 확장을 처리 함을 보여주는 권고와 함께 사용할 수 있습니다. 이 확장이 포함 된 모든 업로드는 FastCGI 프로토콜을 통해 클라우드의 Seagate Media Server 부분으로 즉시 리디렉션됩니다. 이러한 방식으로 확장을 조작하고 공용 폴더를 통해 미디어 서버에 악성 파일을 삽입하면 공격자가 코드를 실행하여 서버에서 데이터를 검색하거나 이미있는 데이터를 미세하게 수정할 수 있습니다.

이러한 SQL 주입 취약점은 Seagate Personal Cloud SRN21C의 펌웨어 버전 4.3.16.0 및 4.3.18.0에 영향을 미치는 것으로 밝혀졌습니다. 이 제품이 테스트 된 유일한 제품이지만 공급 업체는 다른 버전도 영향을받을 것으로 예상합니다. 제기 된 위험을 완화하기 위해 새로운 펌웨어 버전 4.3.19.3 이러한 종류의 취약성을 허용하는 공용 폴더 및 확장 리디렉션 메커니즘을 닫는 Seagate Personal Cloud 용으로 출시되었습니다.