전보

WhatsApp 및 Telegram은 종단 간 암호화를 자랑합니다. 그러나 사이버 보안 회사 인 시만텍이 발견 한 최신 익스플로잇은 개인, 개인 및 기밀 미디어에 대한 액세스 권한을 부여합니다. 최신 보안 취약점은이 두 가지 인기있는 인스턴트 메시징 플랫폼에서주고받는 모든 유형의 콘텐츠를 노출합니다. 이 결함은 특히 Facebook과 Telegram이 소유 한 WhatsApp이 매일 수백만 명의 사용자를 축적하고 있기 때문에 특히 중요합니다. 또한이 결함은 미디어 수신 및 저장 기술을위한 고유 한 처리 아키텍처에 의존합니다.

사이버 보안 회사 인 시만텍은 WhatsApp 및 Telegram 미디어 파일을 잠재적으로 노출 할 수있는 새로운 악용에 대한 증거를 보유하고 있습니다. 이 회사는 보안 결함을 미디어 파일 재킹이라고 부르고 있습니다. 익스플로잇은 패치되지 않은 상태로 계속 유지됩니다. 해킹은 배포가 쉽지는 않지만 WhatsApp 및 Telegram에서 교환되는 모든 미디어를 노출 할 수 있습니다. 간단히 말해서, 개인 사진이든 회사 문서이든 데이터는 안전하지 않습니다. 악용 해커를 사용하면 모든 미디어 콘텐츠에 액세스 할 수있을뿐만 아니라 잠재적으로 동일한 내용을 조작 할 수도 있습니다. 추가 할 필요없이, 이는 가장 인기있는 두 가지 인터넷 의존 인스턴트 메시징 플랫폼 사용자에게 심각한 보안 위험을 초래합니다. 이 익스플로잇을 더욱 위협하는 것은이 새로운 세대의 IM 앱을 개인 정보 위험으로부터 보호 할 수있는 종단 간 암호화와 같은 보안 메커니즘에 대한 사용자의 강한 인식입니다.

WhatsApp 및 Telegram의 사용자 콘텐츠를 위협하는 악용은 무엇이며 어떻게 작동합니까?

시만텍은 WhatsApp 및 Telegram 미디어 콘텐츠를 잠재적으로 노출 할 수있는 최신 익스플로잇 인 '미디어 파일 재킹'이라고합니다. 본질적으로 해킹은 앱에서 수신하는 미디어를 처리하는 다소 오래되고 고유 한 프로세스에 의존합니다. 이 프로세스는 미디어 수신뿐만 아니라 WhatsApp 또는 Telegram이 설치된 장치의 이동식 플래시 메모리에 동일한 내용을 기록합니다.

이 익스플로잇은 앱을 통해 수신 된 미디어 파일이 디스크에 기록 된 시점과 앱의 채팅 사용자 인터페이스에로드되는 시점 사이의 시간 경과에 의존합니다. 즉, 세 가지 다른 프로세스가 발생합니다. 첫 번째 프로세스는 미디어를 수신하고 두 번째 프로세스는 동일한 미디어를 저장하며 세 번째 프로세스는 소비를 위해 미디어를 인스턴트 메시징 채팅 플랫폼에로드합니다. 이러한 모든 프로세스는 매우 빠르게 발생하지만 순차적으로 발생하며 익스플로잇은 본질적으로 그들 사이에 개입, 인터럽트 및 실행됩니다. 따라서 채팅 플랫폼 내에 표시되는 미디어는 '미디어 파일 재킹'익스플로잇에 의해 가로 챌 경우 정품이 아닐 수 있습니다.

보안 결함이 올바르게 악용되면 악의적 인 원격 공격자가 미디어에 포함 된 중요한 정보를 잠재적으로 오용 할 수 있습니다. 그러나 더욱 우려되는 것은 공격자가 정보를 조작 할 수도 있다는 것입니다. 보안 연구원은 해커가 개인 사진 및 비디오, 회사 문서, 송장 및 음성 메모와 같은 미디어에 액세스하고이를 조작 할 수 있다고 지적합니다. 이 시나리오는 WhatsApp 및 Telegram에서 상호 작용하는 두 사용자간에 설정된 신뢰로 인해 기하 급수적으로 위험합니다. 즉, 공격자는 이러한 앱을 사용할 때 발신자와 수신자 간의 신뢰 관계를 쉽게 이용할 수 있습니다. 이러한 사회적 매개 변수는 개인적인 이득, 복수 또는 단순히 혼란을 일으키기 위해 쉽게 악용 될 수 있습니다.

WhatsApp 및 Telegram 사용자는 새로운 보안 '미디어 파일 재킹'공격으로부터 어떻게 자신을 보호 할 수 있습니까?

시만텍은 '미디어 파일 재킹'익스플로잇이 사용될 수있는 몇 가지 시나리오를 언급했습니다. 벤처 비트 .

- 이미지 조작 : 사용자가 다운로드 한 무고 해 보이지만 실제로는 악의적 인 앱은 피해자가 알지 못하는 사이에 거의 실시간으로 개인 사진을 조작 할 수 있습니다.

- 결제 조작 : 악의적 인 행위자는 공급 업체가 고객에게 보낸 송장을 조작하여 고객이 불법 계정에 결제하도록 속일 수 있습니다.

- 오디오 메시지 스푸핑 : 딥 러닝 기술을 통한 음성 재구성을 사용하여 공격자는 자신의 개인적 이득을 위해 오디오 메시지를 변경하거나 혼란을 일으킬 수 있습니다.

- 가짜 뉴스 : Telegram에서 관리자는 '채널'이라는 개념을 사용하여 게시 된 콘텐츠를 소비하는 무제한 구독자에게 메시지를 브로드 캐스트합니다. 공격자는 신뢰할 수있는 채널 피드에 표시되는 미디어 파일을 실시간으로 변경하여 허위 사실을 알릴 수 있습니다.

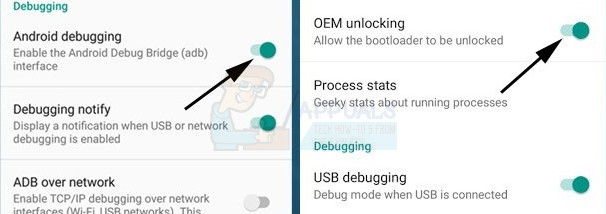

사이버 보안 회사는 WhatsApp 및 Telegram 사용자가 미디어 파일을 외부 저장소에 저장하는 기능을 비활성화하여 미디어 파일 잭킹으로 인한 위험을 완화 할 수 있다고 밝혔습니다. 즉, 사용자는 이동식 마이크로 SD 카드에 다운로드 한 미디어를 저장할 수있는 권한을 이러한 앱에 부여해서는 안됩니다. 앱은 이러한 인스턴트 메시징 앱이 설치된 장치의 내부 메모리에 데이터를 저장하도록 제한되어야합니다. 시만텍의 모던 OS 보안 팀의 일원 인 시만텍의 연구원 인 Yair Amit과 Alon Gat도 같은 논문을 작성했으며 해커들이 사용하는 다른 기술을 언급했습니다. 그들은 또한 몇 가지 언급했습니다 데이터 보호를위한 추가 기술 WhatsApp 및 Telegram 사용자를 위해.

시만텍 모바일 위협 : 공격자가 WhatsApp 및 Telegram 미디어 파일을 조작 할 수 있습니다. https://t.co/tgESrb20nG pic.twitter.com/f2JvvCfvXt

-Joerg (@joerg_jhs) 2019 년 7 월 15 일

시만텍은 WhatsApp 및 Telegram 팀에 사용자의 미디어를 해커에게 노출시키는 새로운 보안 공격에 대해 경고합니다.

시만텍은 설명 된 취약점을 악용하는 앱을 탐지하도록 맬웨어 탐지 엔진을 인증했습니다. WhatsApp 및 Telegram의 미디어 관리와 관련하여 의심스러운 활동을 처음으로 포착 한 것이 바로이 플랫폼임을 나타냅니다. 또한 시만텍의 맬웨어 탐지 엔진은 Symantec Endpoint Protection Mobile (SEP Mobile) 및 Norton Mobile Security를 지원합니다.

사이버 보안 회사는 이미 Telegram과 Facebook / WhatsApp에 미디어 파일 재킹 취약점에 대해 경고했다고 확인했습니다. 따라서 각 회사는이 새로운 공격으로부터 사용자를 보호하기 위해 패치 또는 업데이트를 신속하게 배포 할 수 있습니다. 그러나 당분간은 앱이 수신 된 미디어를 스마트 폰의 내부 저장소에 저장하지 못하도록 제한하는 것이 좋습니다.

Facebook 소유의 WhatsApp과 Telegram은 오늘날 가장 인기있는 인스턴트 메시징 플랫폼 중 두 가지입니다. 총체적으로 두 플랫폼은 15 억 사용자라는 매우 인상적이고 놀라운 사용자 기반을 관리합니다. WhatsApp 및 Telegram의 대다수는 보낸 사람의 신원과 메시지 콘텐츠 자체의 무결성을 보호하기 위해 앱을 신뢰합니다. 이러한 플랫폼은 오래 전부터 엔드 투 엔드 암호화로 전환되어 중개자가 교환되는 정보를 파악할 수 없습니다.

태그 페이스 북 전보 WhatsApp

![[FIX] Mozilla Firefox에서 Netflix 오류 코드 F7053 1803](https://jf-balio.pt/img/how-tos/66/netflix-error-code-f7053-1803-mozilla-firefox.png)