이번 주 초, SandboxEscaper라는 사용자 이름을 사용하는 Twitter 사용자가 Microsoft의 Windows 운영 체제를 괴롭히는 제로 데이 로컬 권한 에스컬레이션 취약점에 대한 정보를 소셜 미디어 플랫폼 피드에 게시했습니다. 사용자 인 SandboxEscaper는 GitHub 웹 사이트 참조를 통해 링크 된 게시물과 함께 개념 증명을 포함했습니다. 개념의 증거 상세히.

사용자가 게시 한 정보에 따르면 Microsoft Windows의 작업 스케줄러가 사용하는 ALPC (Advanced Local Procedure Call) 인터페이스에 로컬 권한 상승 취약점이 존재합니다. 이 취약점을 악용하면 악의적 인 공격자에게 악용 된 장치에서 시스템의 로컬 사용자 권한을 얻을 수있는 권한이 부여 될 수 있습니다.

사용자의 트윗을 계속하면서 아직까지이 취약점에 대한 해결책을 발표 한 공급 업체가없는 것 같습니다. 또한 SandboxEscaper의 Twitter에서 취약점에 대한 논의와 Kevin Beaumont와 같은 다른 보안 연구원의 검증에도 불구하고 해당 취약점은 공급 업체에서 공식적으로 해결되지 않았으며 추가 조사를 위해 아직 CVE 식별 레이블을받지 않은 것으로 보입니다. 및 공개 정보 공개. CVE 도메인에서 처리되지 않았음에도 불구하고이 취약점은 CVSS 3.0 등급에서 빠른주의가 필요한 중간 위험 수준으로 평가되었습니다.

작업 스케줄러를 통해 Windows에 최종 사용자-> 시스템 권한 에스컬레이션 버그가 있습니다. 작동합니다. 또한 누군가 고용 안녕하세요. . https://t.co/TArOrY0YGV

— 투표 등록 (@GossiTheDog) 2018 년 8 월 27 일

Microsoft는 아직이 문제와 관련된 수정 사항, 공식 업데이트 또는 권고를 발표하지 않았지만 Microsoft 대변인은 회사가 취약점을 알고 있음을 확인했으며 Microsoft는 '가능한 한 빨리 영향을받는 조언을 사전에 업데이트'할 것이라고 덧붙였습니다. 위험한 취약점에 대한 빠르고 현명한 수정을 제공 한 Microsoft의 실적을 감안할 때 곧 업데이트를 기대할 수 있습니다.

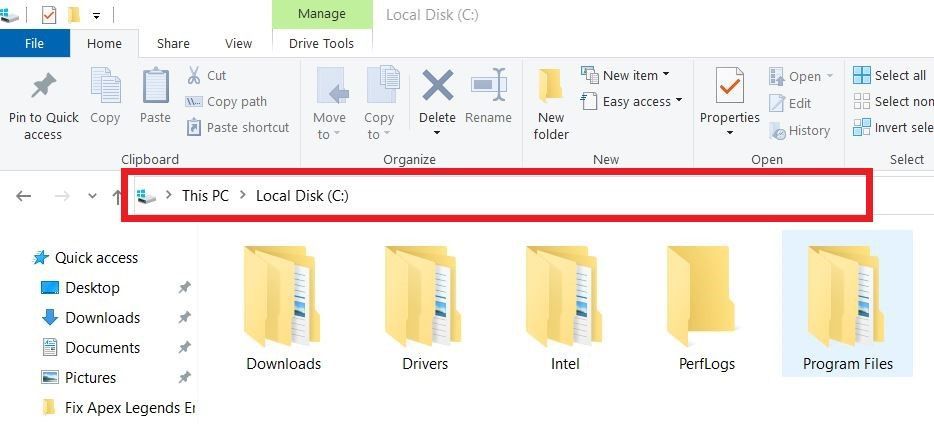

그러나 0patch는 영향을받는 사용자가 필요할 경우 구현할 수있는 취약점에 대한 마이크로 패치를 출시했습니다. 마이크로 패치는 완전히 업데이트 된 64 비트 Windows 10 버전 1803 및 64 비트 Windows Server 2016에서 작동합니다.이 마이크로 패치를 얻으려면 0patch 에이전트 설치 프로그램을 다운로드하여 실행하고 계정으로 서비스에 가입 한 다음 필요에 따라 사용 가능한 마이크로 패치 업데이트를 다운로드해야합니다. 시스템의. 다운로드 페이지에는이 최신 작업 스케줄러 취약성 마이크로 패치도 포함되어 있습니다. 0patch는 마이크로 패치가 임시 수정이며 취약점에 대한 영구적 인 해결책으로 Microsoft의 공식 릴리스를 찾아야한다고 경고합니다.

놀랍게도 SandboxEscaper는 트위터에서 완전히 사라졌습니다. 그의 계정은 곧 주류 피드에서 사라졌습니다. 정보 제로 데이 윈도우 익스플로잇과 관련하여 게시되었습니다. 사용자가 이제 Twitter로 돌아 왔거나 (또는 소셜 미디어 사이트에서 변동이 심한 것 같습니다) 문제에 대한 새로운 정보가 공유되지 않았습니다.

태그 마이크로 소프트 윈도우