SSH 터널링 네트워크 관리자 또는 보안에 관심이있는 가정 사용자에게 매우 좋습니다. 연결이 암호화되지 않은 경우 전송되는 정보는 일반적으로 가로 채거나 읽을 수있는 일반 텍스트를 통해 네트워크를 해킹 위험에 노출시킵니다.

특히 공항, 커피 숍 등과 같은 공용 네트워크를 사용할 때 보안 측면을 관리하는 것이 매우 중요합니다. 매우 높은 위험!

보안 관련 사항에 대해 자세히 알아 보려면 Linux 배포판이며 VM에서 실행할 수있는 Backtrack을 살펴보십시오. 내부에 포함 된 수많은 도구로 컴파일되어 제공됩니다. 도구 이름은 지정하지 않겠습니다. 탐색은 해보겠습니다. 이 가이드의 목적은 그것을 홍보하는 것이 아니라 방어하는 것입니다. 이상적으로는 기술자가 아니라면 Amazon EC3 인스턴스에서 직접 만든 VPN을 구입하는 것이 가장 좋습니다. 단 한 번의 클릭으로 VPN을 통해 보안 네트워크에 연결됩니다.

그러나 그것에 관심이 없다면 SSH 터널을 만들 수 있습니다. 이를 위해서는 원격으로 액세스 할 수있는 Linux 서버가 필요합니다. 이 서버는 데이터를 암호화하고 인터넷으로 전달하여 정보 전송을위한 중재자 역할을합니다. SSH는 설치가 쉽습니다.이 가이드를 확인하세요. http://www.cyberciti.biz/faq/ubuntu-linux-openssh-server–installation-and-configuration/

서버에 프록시를 구성 할 수도 있지만이를 위해서는 간단하고 많은 가이드가있는 squid가 필요합니다. PuTTy는 다음에서 다운로드 할 수 있습니다. http://www.chiark.greenend.org.uk/~sgtatham/putty/

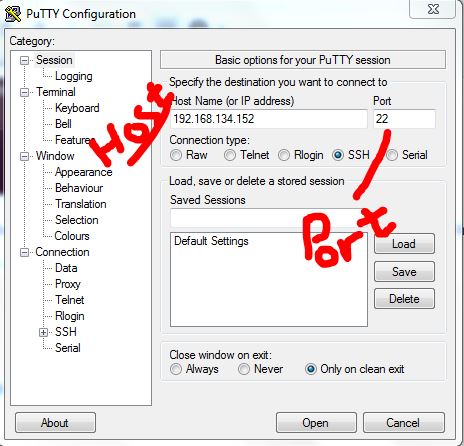

IP (또는 서버의 호스트 이름)를 추가하고 이름과 함께 저장합니다. 저장하지 않으면 연결할 때마다 입력해야합니다.

왼쪽 창에서 연결 및 SSH 및 TUNNELS를 클릭 한 다음 동적 소스 포트를 7070으로 설정하고 ADD를 누르십시오. 로컬, 소스 포트 8080 (또는 사용자의 포트) 또는 포트와 대상 127.0.0.1:port를 선택하고 추가를 다시 클릭하십시오.

왼쪽 창 (상단)에서 세션을 클릭하고이 설정을 저장합니다. 이제 서버에 ssh를 입력하면 터미널 창으로 이동합니다.

이제 열면 터미널 창이 나타납니다. 이 기능을 전혀 사용하지 않으려면 메뉴의 SSH 아래에 'dont start a shall or command at all'옵션이 있습니다.

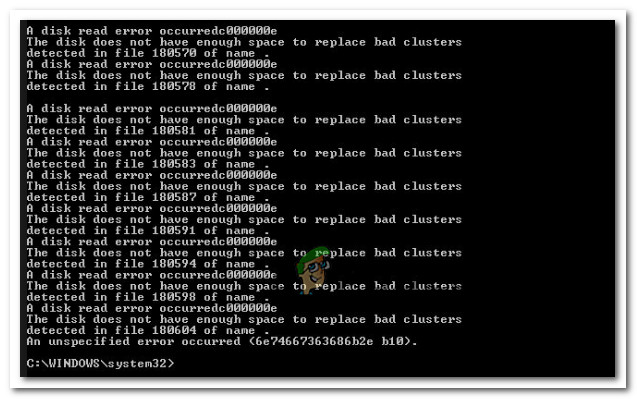

실행되는 동안 프록시와 함께 작동하는 모든 애플리케이션을 실행할 수 있습니다. Socks 5 또는 4 프록시를 허용하는 경우 포트 7070에서 127.0.0.1을 가리키면 이제 터널링되고 데이터가 Linux 서버에서 나옵니다. HTTP 프록시 만 지원하는 경우 127.0.0.1 포트 8080을 사용하십시오.

이 시스템을 통해 전송 된 트래픽은 암호화되어 있기 때문에 해커가 공중에서 빼낼 수 없습니다 (스니핑).

태그 SSH 터널링 2 분 읽기