Apple (Unsplash의 Medhat Dawoud의 사진)

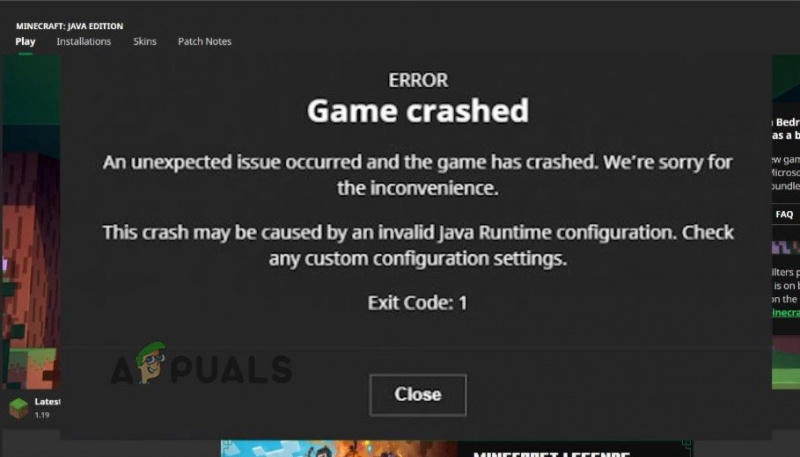

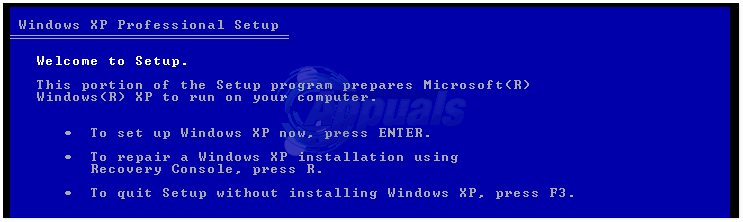

모든 iPhone의 기본 운영 체제 인 Apple iOS에는 6 개의 중요한 'Zero Interaction'취약성이 포함되어 있습니다. 심각한 버그와 소프트웨어 결함을 찾는 Google의 엘리트‘Project Zero’팀도 같은 사실을 발견했습니다. 흥미롭게도 Google의 보안 연구팀은 보안 결함을 사용하여 실행할 수있는 작업을 성공적으로 복제했습니다. 이러한 버그는 잠재적으로 모든 원격 공격자가 사용자가 메시지를 받고 여는 것 외에 다른 작업을 수행하지 않고도 Apple iPhone을 관리 할 수 있도록 허용 할 수 있습니다.

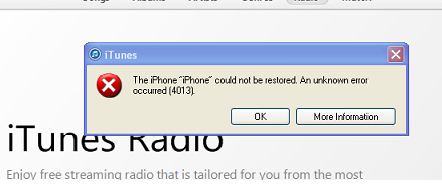

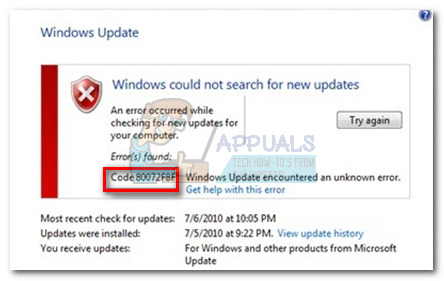

iOS 12.4 이전의 Apple iPhone 운영 체제 버전은 6 개의 '대화 형'보안 버그에 취약한 것으로 나타났습니다. 발견 구글. Google Project Zero의 두 멤버는 세부 정보를 게시했으며 6 개 취약점 중 5 개에 대해 개념 증명을 성공적으로 시연했습니다. 보안 결함은 잠재적 인 피해자가 iPhone의 보안을 손상시키기 위해 최소한의 조치를 취해야하기 때문에 매우 심각한 것으로 간주 될 수 있습니다. 보안 취약점은 iOS 운영 체제에 영향을 미치며 iMessage 클라이언트를 통해 악용 될 수 있습니다.

Google은 '책임있는 관행'을 따르고 iPhone iOS의 심각한 보안 결함에 대해 Apple에 알립니다.

구글은 다음주 라스 베이거스에서 열리는 블랙 햇 보안 컨퍼런스에서 애플 아이폰 iOS의 보안 취약점에 대한 세부 사항을 공개 할 예정이다. 그러나 검색 거인은 보안 허점이나 백도어에 대해 각 회사에 경고하는 책임있는 관행을 유지했으며 팀이 세부 사항을 공개하기 전에 패치를 발행 할 수 있도록 먼저 문제를 Apple에보고했습니다.

심각한 보안 버그를 발견 한 애플은 버그를 패치하기 위해 서두르는 것으로 알려졌다. 그러나 완전히 성공하지 못했을 수 있습니다. '대화 형'취약점 중 하나에 대한 세부 사항은 Apple이 버그를 완전히 해결하지 않았기 때문에 비공개로 유지되었습니다. 이에 대한 정보는 버그를 발견하고보고 한 두 명의 Google Project Zero 연구원 중 한 명인 Natalie Silvanovich가 제공했습니다.

구글, 애플의 iMessage 앱에서 몇 가지 결함 발견

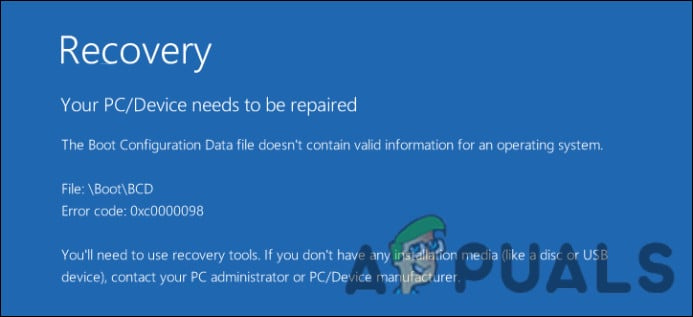

바이러스, 멀웨어 등 또는 코딩 결함 (MacOS, Android, iOS, Linux, Windows)에 영향을받지 않는 것은 없습니다. 모두 취약합니다. 패치와 항 바이러스제는 항상 모든 OS에 필수적입니다. https://t.co/sTpLUY2XqO

— 스코티 (@osusuki) 2019 년 7 월 30 일

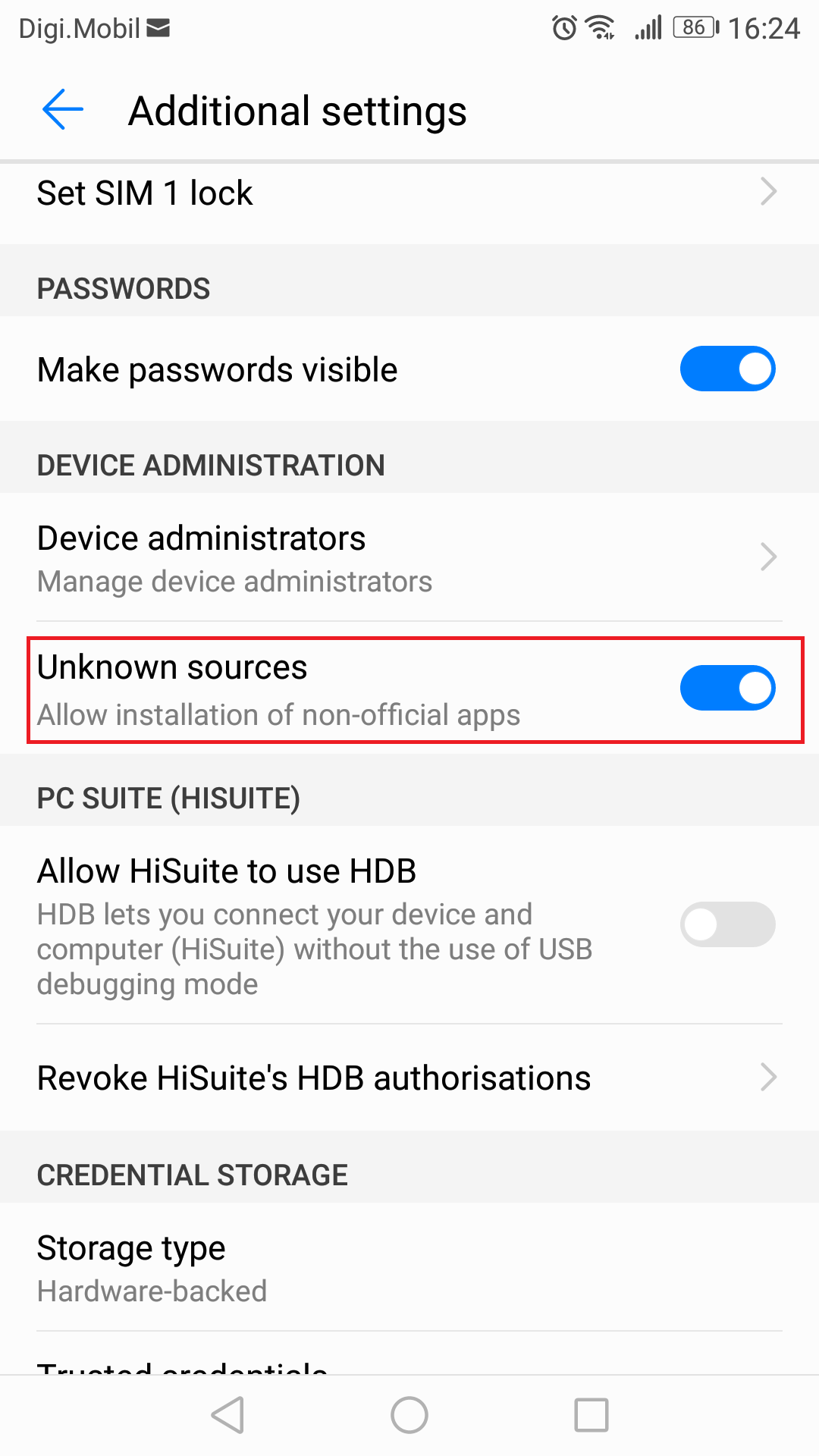

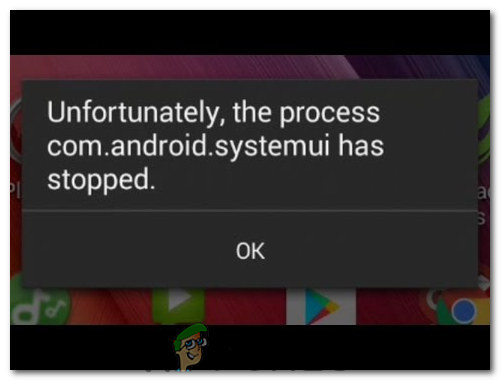

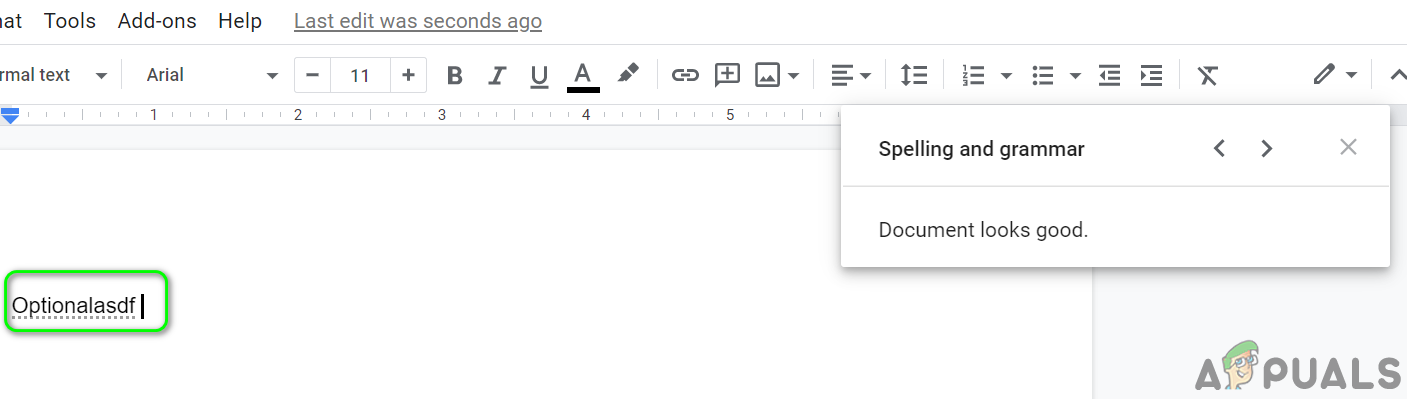

연구원은 또한 6 개의 보안 버그 중 4 개가 원격 iOS 기기에서 악성 코드를 실행할 수 있다고 언급했습니다. 더욱 우려되는 것은 이러한 버그가 사용자 상호 작용이 필요 없다는 사실입니다. 공격자는 특별히 코딩 된 기형 메시지를 피해자의 전화로 보내기 만하면됩니다. 사용자가받은 항목을보기 위해 메시지를 연 후 악성 코드가 쉽게 실행될 수 있습니다. 다른 두 가지 익스플로잇은 공격자가 기기의 메모리에서 데이터를 유출하고 원격 기기에서 파일을 읽을 수 있도록합니다. 놀랍게도 이러한 버그조차도 사용자 상호 작용이 필요하지 않았습니다.

Apple이 iPhone iOS에서 6 개의 '제로 상호 작용'보안 취약점 중 5 개만 성공적으로 패치 할 수 있습니까?

6 개의 보안 결함은 모두 지난주 7 월 22 일에 성공적으로 패치되어야했습니다. Apple의 iOS 12.4 출시 . 그러나 그렇지 않은 것 같습니다. 보안 연구원은 Apple이 iPhone iOS의 6 가지 보안 'Zero Interaction'취약점 중 5 개만 수정했다고 언급했습니다. 그래도 패치 된 다섯 가지 버그에 대한 자세한 내용은 온라인에서 확인할 수 있습니다. Google은 버그보고 시스템을 통해 동일한 기능을 제공했습니다.

원격 실행을 허용하고 피해자의 iPhone에 대한 관리 제어 권한을 부여한 세 가지 버그는 다음과 같습니다. CVE-2019-8647 , CVE-2019-8660 , 및 CVE-2019-8662 . 링크 된 버그 보고서에는 각 버그에 대한 기술적 세부 정보뿐만 아니라 공격을 만드는 데 사용할 수있는 개념 증명 코드도 포함되어 있습니다. Apple은이 범주에서 네 번째 버그를 성공적으로 패치 할 수 없었기 때문에 동일한 세부 사항은 기밀로 유지되었습니다. Google은이 보안 취약성을 CVE-2019-8641로 태그 지정했습니다.

이러한 결함 중 하나는 범위를 벗어난 읽기 (CVE-2019-8646) 문제로 원격 공격자가 피해자의 파일에 저장된 파일의 내용을 읽을 수 있습니다. #iOS iMessage를 통해 잘못된 메시지를 전송하기 만하면됩니다.

— 해커 뉴스 (@TheHackersNews) 2019 년 7 월 30 일

Google은 다섯 번째 및 여섯 번째 버그를 다음과 같이 태그했습니다. CVE-2019-8624 과 CVE-2019-8646 . 이러한 보안 결함으로 인해 공격자가 피해자의 개인 정보를 이용할 수 있습니다. 특히 문제가되는 이유는 피해자의 개입없이 기기의 메모리에서 데이터를 유출하고 원격 기기에서 파일을 읽을 수 있기 때문입니다.

iOS 12.4에서 Apple은 취약한 iMessage 플랫폼을 통해 iPhone을 원격으로 제어하려는 시도를 성공적으로 차단했을 수 있습니다. 그러나 개념 증명 코드의 존재와 공개 된 가용성은 해커 나 악성 코더가 iOS 12.4로 업데이트되지 않은 iPhone을 여전히 악용 할 수 있음을 의미합니다. 즉, 보안 업데이트가 출시되는 즉시 설치하는 것이 항상 권장되지만이 경우 Apple에서 지체없이 출시 한 최신 iOS 업데이트를 설치하는 것이 중요합니다. 많은 해커가 패치 또는 수정 후에도 취약점을 악용하려고 시도합니다. 이는 즉시 업데이트를하지 않거나 단순히 기기 업데이트를 연기하는 기기 소유자의 비율이 높다는 것을 잘 알고 있기 때문입니다.

iPhone iOS의 심각한 보안 결함은 다크 웹에서 매우 수익성이 높고 재정적으로 보람이 있습니다.

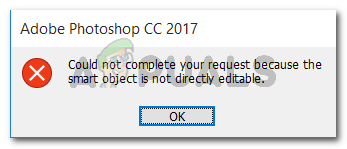

6 개의 'Zero Interaction'보안 취약점은 Silvanovich와 동료 Google Project Zero 보안 연구원 인 Samuel Groß가 발견했습니다. 실 바노비치는 다음주 라스 베이거스에서 열릴 블랙 햇 보안 컨퍼런스에서 원격 및 '인터랙션리스'iPhone 취약점에 대한 프레젠테이션을 제공 할 예정입니다.

' 제로 상호 작용 ’또는‘ 마찰이없는 ’취약점은 특히 위험하며 보안 전문가들 사이에서 깊은 우려를 불러 일으 킵니다. ㅏ 이야기에 대한 작은 스 니펫 실 바노비치가 컨퍼런스에서 전달할 내용은 iPhone iOS의 이러한 보안 결함에 대한 우려를 강조합니다. “iPhone을 공격하는 데 사용자 상호 작용이 필요하지 않은 원격 취약점에 대한 소문이 있지만 최신 장치에 대한 이러한 공격의 기술적 측면에 대한 정보는 제한되어 있습니다. 이 프레젠테이션은 iOS의 원격, 상호 작용이없는 공격 표면을 탐색합니다. SMS, MMS, Visual Voicemail, iMessage 및 Mail의 잠재적 인 취약성에 대해 논의하고 이러한 구성 요소를 테스트하기위한 도구 설정 방법을 설명합니다. 또한 이러한 방법을 사용하여 발견 된 두 가지 취약점의 예가 포함되어 있습니다. '

Google Project Zero 연구원, '제로 상호 작용'iMessage 결함 5 개 공개, iOS 12.4에서 수정 4 개 @Google

CVE-2019-8660은 메모리 손상 결함입니다.공개 된 결함 중 두 가지는 iPhone GUI의 충돌로 이어질 수 있습니다.

연구원 중 한 명이 Black Hat USA 2019에서 결함을 자세히 설명합니다. pic.twitter.com/slkkkOoObE

— Daily Tech (@ VikasGoud1997) 2019 년 7 월 30 일

이 프레젠테이션은 주로 사용자 상호 작용이없는 iOS 버그가 매우 드물기 때문에 대회에서 가장 인기있는 것으로 설정되었습니다. 대부분의 iOS 및 macOS 악용은 피해자를 성공적으로 속여 앱을 실행하거나 Apple ID 자격 증명을 공개하는 데 의존합니다. 제로 인터랙션 버그는 악용을 시작하기 위해 오염 된 메시지를 열면됩니다. 이는 감염 또는 보안 손상 가능성을 크게 증가시킵니다. 대부분의 스마트 폰 사용자는 화면 공간이 제한되어 있으며 결국 내용을 확인하기 위해 메시지를 엽니 다. 교묘하게 제작되고 잘 표현 된 메시지는 종종 인식 된 진정성을 기하 급수적으로 증가시켜 성공 가능성을 더욱 높여줍니다.

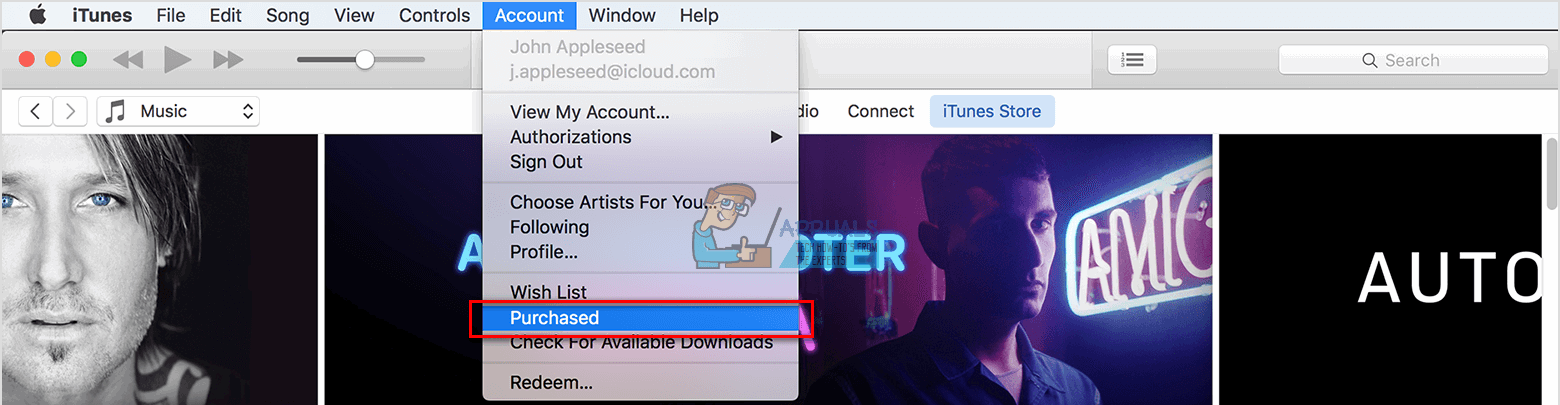

Silvanovich는 이러한 악성 메시지가 SMS, MMS, iMessage, Mail 또는 Visual Voicemail을 통해 전송 될 수 있다고 언급했습니다. 피해자의 전화로 연결되어 열리기 만하면됩니다. '이러한 취약점은 공격자의 성배이며, 공격자가 탐지되지 않은 채 피해자의 장치를 해킹 할 수 있습니다.' 덧붙여서, 오늘날까지 이러한 최소 또는 'Zero Interaction'보안 취약성은 익스플로잇 벤더와 합법적 인터셉트 도구 및 감시 소프트웨어 제조업체에서만 사용 된 것으로 밝혀졌습니다. 이것은 단순히 그러한 의미 매우 정교한 버그 의심의 여지가 가장 적은 것은 다크 웹에서 작동하는 소프트웨어 공급 업체가 주로 발견하고 거래합니다. 뿐 국가가 후원하고 집중적 인 해킹 그룹 일반적으로 액세스 권한이 있습니다. 이는 이러한 결함을 파악한 공급 업체가 막대한 금액에이를 판매하기 때문입니다.

발행 한 가격 차트에 따르면 제 로듐 , 다크 웹이나 소프트웨어 암시장에서 판매되는 이러한 취약점은 각각 100 만 달러 이상의 비용이들 수 있습니다. 이는 실 바노비치가 불법 소프트웨어 공급 업체가 500 만 달러에서 1,000 만 달러 사이의 비용을 청구했을 수있는 보안 악용에 대한 세부 정보를 게시했을 수 있음을 의미합니다. Crowdfense 보안 정보와 함께 작동하는 또 다른 플랫폼은 가격이 훨씬 더 높을 수 있다고 주장합니다. 플랫폼은 이러한 결함이 ' 클릭 금지 공격 체인 ”. 또한 취약점은 최신 버전의 iOS 익스플로잇에서 작동했습니다. 이들 중 6 개가 있다는 사실을 합하면 익스플로잇 벤더는 쉽게 2 천만 달러 이상을 벌어 들일 수있었습니다.

태그 사과 사이버 보안 구글 iOS

![[수정 됨] Hulu 오류 코드 503](https://jf-balio.pt/img/how-tos/77/hulu-error-code-503.jpg)

![[FIX] Netflix에서 4K로 동영상이 표시되지 않는 문제](https://jf-balio.pt/img/how-tos/95/netflix-not-showing-videos-4k.jpg)

![[FIX] Steam에서 '거래 초기화 또는 업데이트 오류'](https://jf-balio.pt/img/how-tos/73/error-initializing.jpg)