MikroTik.

소규모 웹 사이트 타협이 될 수있는 것은 대규모 크립토 잭 공격으로 밝혀졌습니다. Trustwave의 보안 연구원 인 Simon Kenin은 RSA Asia 2018에서 사이버 범죄자와 악의적 인 활동을위한 암호 화폐 사용에 대한 강연을 마치고 방금 돌아 왔습니다. 우연이라고 부르지 만 사무실로 돌아온 직후에 코인 하이브가 엄청나게 급증하는 것을 발견했고 추가 검사를 통해 특히 MikroTik 네트워크 장치와 관련이 있고 브라질을 대상으로하는 것으로 나타났습니다. Kenin이이 사건에 대한 연구를 더 깊이 파고 들었을 때, 그는 70,000 개 이상의 MikroTik 장치가이 공격에 악용되었으며 이후 20 만 개로 증가했음을 발견했습니다.

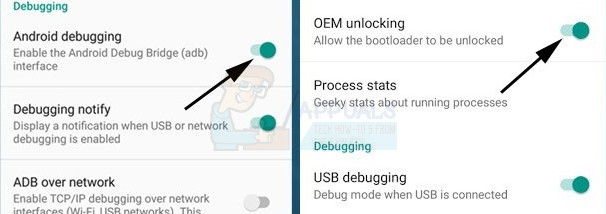

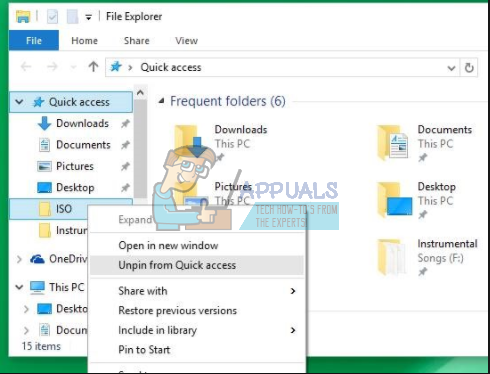

Shodan은 CoinHive를 사용하여 브라질에서 MikroTik 장치를 검색 한 결과 70,000 개 이상의 결과를 얻었습니다 .Simon Kenin / Trustwave

'이상한 우연 일 수 있지만, 추가 조사를 통해 이러한 모든 장치가 동일한 CoinHive 사이트 키를 사용하고 있다는 것을 알았습니다. 즉, 모두 궁극적으로 하나의 엔티티의 손에 들어가는 것을 의미합니다. 저는 이러한 장치에서 사용 된 CoinHive 사이트 키를 찾았고 공격자가 실제로 주로 브라질에 집중하는 것을 확인했습니다. '

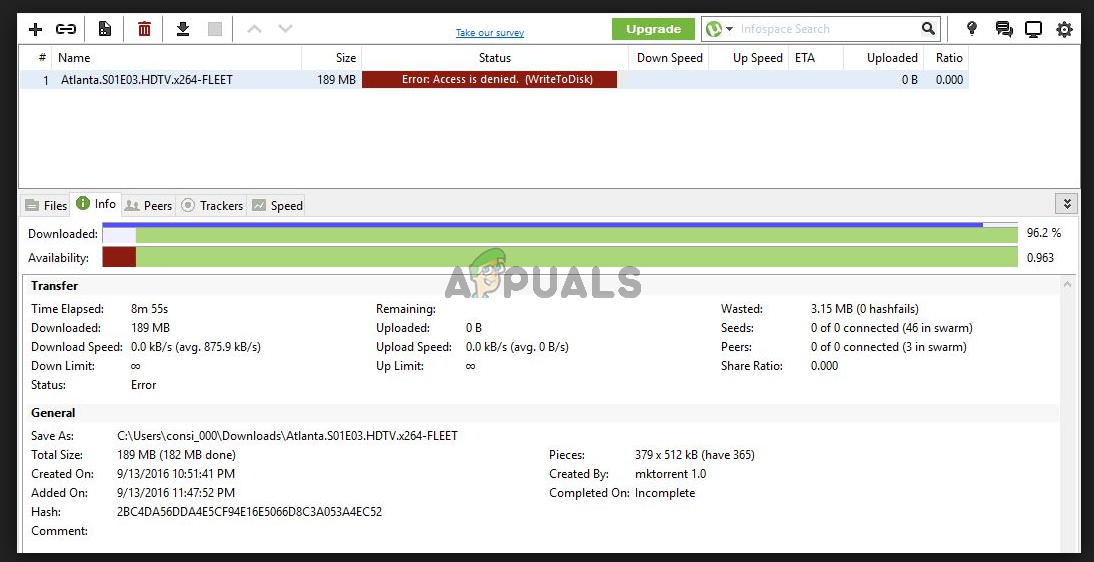

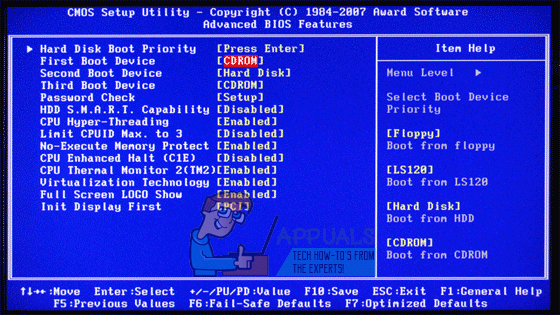

Shodan의 CoinHive 사이트 키 검색은 모든 익스플로잇이 동일한 공격자에게 양보하는 것으로 나타났습니다. 사이먼 케닌 / Trustwave

Kenin은 처음에 공격이 MikroTik에 대한 제로 데이 익스플로잇으로 의심되었지만 나중에 공격자가이 활동을 수행하기 위해 라우터의 알려진 취약점을 악용하고 있음을 깨달았습니다. 이 취약점이 등록되었으며 보안 위험을 완화하기 위해 4 월 23 일 패치가 발표되었지만 대부분의 업데이트와 마찬가지로 릴리스가 무시되었으며 많은 라우터가 취약한 펌웨어에서 작동했습니다. Kenin은 전 세계에서 수십만 개의 이러한 오래된 라우터를 발견했으며 수만 개가 브라질에 있다는 것을 발견했습니다.

이전에는 라우터에서 원격 악성 코드 실행을 허용하는 취약점이 발견되었습니다. 그러나이 최신 공격은이 메커니즘을 사용하여 '사용자가 방문한 모든 웹 페이지에 CoinHive 스크립트를 삽입'함으로써이를 한 단계 더 발전 시켰습니다. Kenin은 또한 공격자들이 공격의 잔인성을 강화하는 세 가지 전술을 사용했다고 언급했습니다. 사용자가 탐색하는 동안 오류가 발생할 때마다 스크립트를 실행하는 CoinHive 스크립트 기반 오류 페이지가 생성되었습니다. 이 외에도 스크립트는 MikroTik 라우터가 있거나없는 별개의 웹 사이트 방문자에게 영향을 미쳤습니다 (라우터가 처음에이 스크립트를 삽입하는 수단 이었지만). 공격자는 또한 모든 html 페이지에 CoinHive를 주입하도록 프로그래밍 된 MiktoTik.php 파일을 활용하는 것으로 밝혀졌습니다.

많은 인터넷 서비스 제공 업체 (ISP)가 MikroTik 라우터를 사용하여 기업을위한 대규모 웹 연결을 제공하기 때문에이 공격은 가정에서 의심하지 않는 사용자를 대상으로 한 것이 아니라 대규모 대기업과 기업에 타격을 입히십시오. 더욱이 공격자는 라우터에 'u113.src'스크립트를 설치하여 나중에 다른 명령과 코드를 다운로드 할 수 있습니다. 이를 통해 해커는 라우터를 통한 액세스 스트림을 유지하고 원래 사이트 키가 CoinHive에 의해 차단 된 경우 대기 대체 스크립트를 실행할 수 있습니다.

출처 TrustWave

![[FIX] Mozilla Firefox에서 Netflix 오류 코드 F7053 1803](https://jf-balio.pt/img/how-tos/66/netflix-error-code-f7053-1803-mozilla-firefox.png)