트로이 목마 파일 그림 소스-Wikipedia

D-Link의 Central Wifi-Manager는 매우 멋진 도구입니다. 웹 기반 무선 액세스 포인트 관리 도구로 다중 사이트, 다중 테넌시 무선 네트워크를 만들고 관리 할 수 있습니다. 로컬 컴퓨터에 배포되거나 클라우드에서 호스팅되는지 여부. 그러나 소프트웨어에 보안 문제가있는 것 같습니다.

D-Link의 Central Wifi Manager

소스 – D-Link

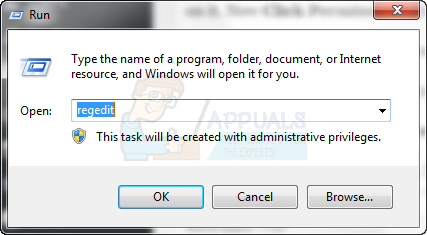

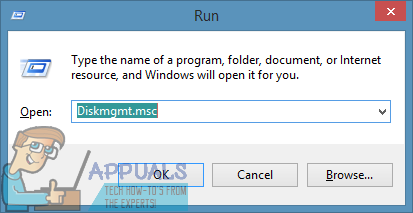

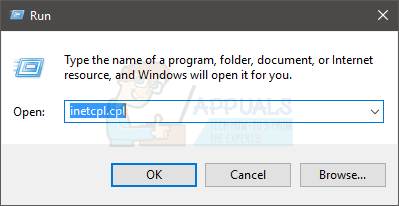

그만큼 D-Link Wi-Fi 관리자 소프트웨어는 트로이 목마를 통한 권한 상승 공격에 취약합니다. 권한 에스컬레이션 공격은 매우 일반적이며 코드 디자인의 일부 결함을 이용합니다. 이러한 에스컬레이션 악용은 공격자에게 의도 한 것보다 높은 권한을 부여합니다. 여기에서 중앙 WiFiManager CWM-100 1.03 r0098이 설치된 기기는 악용 된 'quserex.dll'을로드하고 시스템 무결성으로 실행되는 새 스레드를 만듭니다. 이를 통해 공격자는 악성 코드를 SYSTEM으로 실행할 수 있습니다. 공격자는 ''라는 이름의 32 비트 DLL 파일을 만들기 만하면됩니다. quserex.dll ”(트로이 목마)로 이동하여“ CaptivelPortal.exe ', 다음 서비스를 다시 시작합니다.' CaptivelPortal '.

DLL (Dynamic Link Library) 파일은 공격에 매우 취약한 실행 파일입니다. DLL 라이브러리의 기능이 원래 기능과 바이러스 코드로 대체되면 원래 기능을 실행하면 트로이 목마 페이로드가 트리거됩니다.

D-Link는 8 월 8 일이 문제에 대해 통보를 받았고 동일한 사실을 인정했습니다. D-Link는 9 월부터 버그 수정을 시작했으며 10 월 31 일까지 수정을 제공하겠다고 약속했습니다. 이 기사의 출처 여기 , 이것이 원래보고 된 곳.

중앙 Wifi-Manager 소프트웨어의 사용 사례를 고려할 때 이는 매우 심각한 취약점입니다. 또한 있었다 이전 보고서 원격 코드 실행과 관련된 다른 익스플로잇이 수정되었습니다. 결과적으로 D-Link는 11 월 8 일에 공개되기 전에이 익스플로잇을 패치했을 가능성이 있으므로 소프트웨어 사용자에게 즉각적인 위협이없는 것 같습니다.