암호화 그림

Microsoft는 최근 위협 평가를 위해 자체적으로 독립적 인 보안 감사를 실시했으며 그 결과는 충격적이었습니다. 다른 여러 클라우드 기반 서비스도 제공하는 Windows OS 제조업체는 '수백만'의 사용자가 매우 열악한 암호 보안을 사용한다는 사실을 깨달았습니다. 즉, 수많은 사용자가 로그인 자격 증명을 재사용하므로 해커와 악의적 인 에이전시가 합법적 인 로그인 기술을 통해 무단 침입을 쉽게 얻을 수 있습니다.

Microsoft는 올해 1 월과 3 월 사이에 자사 서비스와 이러한 서비스 사용자에 대한 위협 평가를 수행했습니다. 회사는 개인 및 내부 보안 감사 결과에 충격을 받았다고 주장합니다. 많은 Microsoft 서비스가 본질적으로 안전하고 잘 보호되지만 데이터를 사용하여 보안 및 안전 프로토콜에 대해 부주의 한 것처럼 보이는 것은 사용자입니다. Microsoft 위협 연구 팀에 따르면 , 수백만 명의 사용자가 Microsoft 서비스에서 부주의하게 비밀번호를 재사용하고 있습니다.

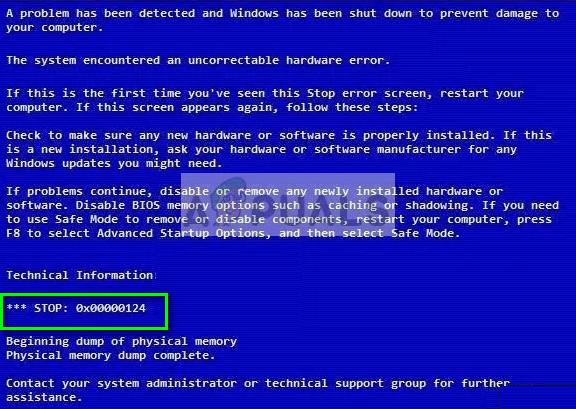

암호 및 온라인 보안 프로토콜에 대한 충격적인 폭로로 분석 된 30 억 개의 Microsoft 계정 :

Microsoft가 제공하는 서비스와 사용자의 보안을 강화하기위한 지속적인 노력의 일환으로이 회사는 30 억 개 이상의 계정과 로그인 자격 증명을 확인했습니다. 놀랍게도 4,400 만 개의 Microsoft 서비스와 Azure AD 계정이 동일하거나 일치하는 로그인 자격 증명을 가지고있었습니다. 이는 사용자가 여러 플랫폼에서 로그인 자격 증명을 부주의하게 재사용하고 있음을 분명히 나타냅니다.

강제 재설정 : Microsoft는 4 천 4 백만 명의 안전하지 않은 암호 사용자를 찾습니다. https://t.co/3txQQis1UG - #독특한 #microsoft #보안 #암호 #passworter #암호 pic.twitter.com/YsNoA17nEf 다음을 사용하여 번역됨 #MicrosoftFlow

-Daniel Villamizar (@CSA_DVillamizar) 2019 년 12 월 6 일

더욱 우려되는 것은 Microsoft가 감사를받은 30 억 개의 계정에서 방대한 수를 발견했다는 것입니다. 온라인으로 유출되었습니다 . 이로 인해 Microsoft는 계정을 디지털 악용으로부터 보호하기 위해 암호를 강제로 재설정하도록 일상적으로 촉구했습니다. 결과적으로 Microsoft 서비스의 여러 사용자는 재설정되는 로그인 자격 증명에 대해 알리는 알림 및 전자 메일을 정기적으로 받았습니다. 이러한 상황에서 사용자는 계정의 소유권을 확인하는 로그인 절차를 따르는 것이 좋습니다.

마이크로 소프트가 발견 한 또 다른 중요한 측면은 재사용되거나 수정 된 암호의 30 %가 단 10 번의 추측으로 해독 될 수 있다는 것입니다. 추가 할 필요없이이를 통해 해커가 침해 재생 공격을 배포 할 수 있습니다. 간단히 말해, 해커가 합법적 인 로그인 세부 정보를 통해 성공적으로 무단 침입을 할 수있게되면 유사한 자격 증명을 사용하여 다른 계정에도 침입하려고합니다. 말할 필요도없이, 열악한 암호 보안으로 인해 이러한 공격은 성공 가능성이 매우 높습니다.

Microsoft : 4,400 만 Microsoft 계정이 유출 된 암호를 사용합니다. https://t.co/LvmbOKb3nd pic.twitter.com/cPFdVloAuz

-요르겐 헤이지 (@Jorgenhauge) 2019 년 12 월 6 일

해킹 시도로부터 온라인 계정을 보호하는 방법?

온라인 보안의 가장 중요한 측면은 각 플랫폼에 대해 고유 한 로그인 자격 증명을 사용하는 것입니다. Microsoft가 여러 서비스를 제공하더라도 사용자는 각 서비스에 대해 서로 다른 암호를 입력하는 것이 중요합니다. 이렇게하면 위반 재생 공격의 위험이 크게 줄어 듭니다.

'암호가 아니라면 무엇입니까? '

구글과 마이크로 소프트는 암호가없는 미래에 대해 이야기했지만 이것이 의미하는 바는 무엇이며 곧이 기술을 사용할 준비가되어 있습니까? pic.twitter.com/mKeP3E10fB

-breizh2008 (@ breizh2008) 2019 년 12 월 6 일

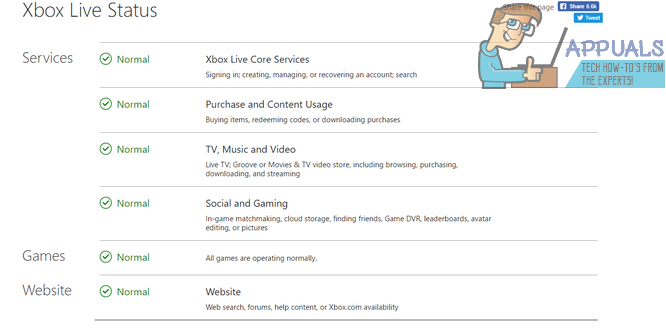

강력하고 고유 한 암호와 함께 사용해야하는 다른 방법은 2FA (2 단계 인증)입니다. Microsoft는 Multi-Factor Authentication을 사용하여 공격의 99 %를 예방할 수 있다고 주장합니다. 덧붙여서 Microsoft는 사용자에게 이메일 ID에 의존하는 대신 고유 한 사용자 이름을 만들 수있는 기능을 제공합니다. 이는 사용자에게 공격을 저지 할 수있는 또 다른 방법을 제공합니다.

태그 보안 윈도우