Microsoft 무선 디스플레이 어댑터. 노트북 G7

Microsoft 무선 디스플레이 어댑터 V2는 명령 주입 취약성, 액세스 제어 취약성 취약성 및 악의적 트윈 공격 취약성이라는 세 가지 취약성으로 진단되었습니다. 첫 번째 취약점은 Microsoft 무선 디스플레이 어댑터 V2 소프트웨어 버전 2.0.8350 ~ 2.0.8372에서만 테스트되었으며이 범위의 모든 버전에 영향을 미치는 것으로 확인되었습니다. 손상된 액세스 제어 및 사악한 쌍둥이 공격 취약성은 테스트 범위의 소프트웨어 버전 2.0.8350에만 영향을 미치는 것으로 확인되었습니다. 다른 버전의 소프트웨어는 테스트되지 않았으며 취약점은 아직 악용되지 않았습니다. 명령 주입 취약점이 레이블에 지정되었습니다. CVE-2018-8306 , 상대적으로 중간 정도의 위험 평가를 받았습니다.

Microsoft 무선 디스플레이 어댑터는 Miracast 지원 Microsoft Windows 장치에서 화면을 브로드 캐스트 할 수있는 하드웨어 장치입니다. 이 메커니즘은 Wi-Fi Direct 연결과 Miracast 오디오 / 비디오 전송 채널을 사용하여 화면을 브로드 캐스트합니다. 이 프로세스는 보안 강화를 위해 사용중인 Wi-Fi 연결의 암호화에 따라 WPA2로 암호화됩니다.

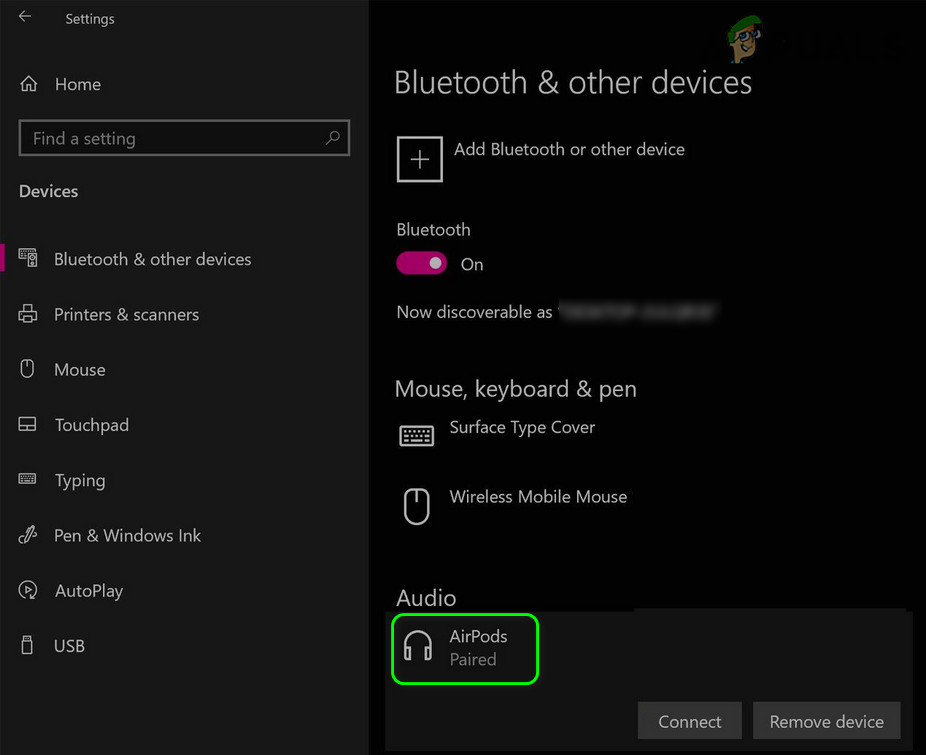

장치를 디스플레이와 페어링하기 위해 메커니즘은 푸시 버튼 연결과 PIN 연결을 모두 제공합니다. 연결이 설정되면 이후의 모든 연결에 대해 장치를 확인할 필요가 없습니다.

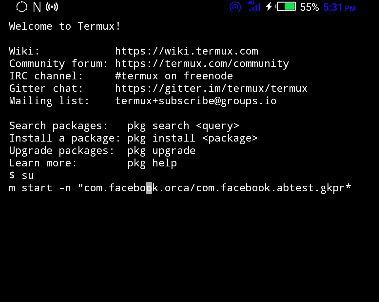

이전에 획득 한이 인증을 계속 사용하면 디스플레이 어댑터의 이름이 'NewDeviceName'매개 변수에 설정되어있을 때 명령 삽입 취약점이 발생할 수 있습니다. 문자가 명령 줄 스크립트를 벗어나는 상황을 만들면 장치가 제대로 작동하지 않는 부팅 루프로 설정됩니다. 이 취약점의 영향을받는 스크립트는 '/cgi-bin/msupload.sh'스크립트입니다.

두 번째 취약성 인 액세스 제어 중단은 장치 페어링에 푸시 버튼 구성 방법을 사용할 때 발생할 수 있으며, PIN 확인을 위해 장치에 물리적으로 액세스 할 필요없이 장치가 무선 범위에 있어야만합니다. 이러한 방식으로 첫 번째 연결이 설정되면 후속 연결은 확인이 필요하지 않으므로 손상된 장치가 제한없이 제어 할 수 있습니다.

세 번째 취약점 인 악의적 쌍둥이 공격은 공격자가 정당한 MSWDA에 연결되어 사용자가 연결할 수 있도록 공격자 자신의 MSWDA 만 내보냄으로써 사용자를 조작하여 자신의 MSWDA 장치에 연결하도록 할 때 발생합니다. 연결이 설정되면 사용자는 자신이 잘못된 장치에 연결되었음을 알지 못하며 공격자는 사용자의 파일과 데이터에 액세스하여 자신의 장치에서 콘텐츠를 스트리밍하게됩니다.

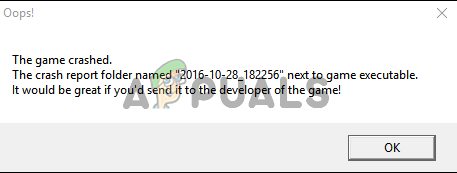

Microsoft는 처음에 21 일에 연락을 받았습니다.성이 취약점과 관련하여 3 월 CVE 번호는 19 일에 할당되었습니다.일6 월의 펌웨어 업데이트가 10 일에 출시되었습니다.일7 월. 그 이후로 Microsoft는 이제 막 공개 공개를 발표했습니다. 자문 . 이 취약성은 Microsoft 무선 디스플레이 어댑터 V2 소프트웨어 버전 2.0.8350, 2.0.8365 및 2.0.8372에 총체적으로 영향을 미칩니다.

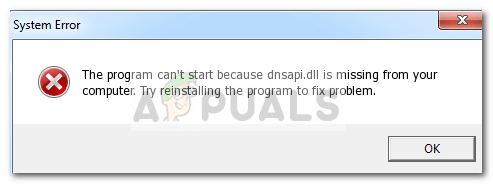

Microsoft에서 '중요'라고 표시된 보안 업데이트는 게시 된 보안 게시판의 일부로 웹 사이트에서 세 가지 버전 모두에 사용할 수 있습니다. 제안 된 또 다른 완화 방법은 사용자가 Microsoft 무선 디스플레이 어댑터 Windows 응용 프로그램을 열고 '보안 설정'탭에서 'Pair with PIN Code'옆의 확인란을 선택하는 것입니다. 이렇게하면 화면을보고 PIN 코드와 일치하는 장치에 대한 물리적 액세스가 필요하므로 원치 않는 무선 연결 장치가 설정에 쉽게 연결되지 않도록합니다. 세 가지 버전에 영향을 미치는 취약성은 CVSS 3.0 기본 점수는 각각 5.5 점, 시간 점수는 각각 5 점입니다.