MySQL

전용 해커 그룹이 MySQL 데이터베이스에 대해 다소 단순하지만 지속적으로 검색을 실행하고 있습니다. 그런 다음 취약한 데이터베이스가 랜섬웨어 설치를 목표로합니다. 데이터베이스에 원격으로 액세스해야하는 MySQL 서버 관리자는 특히주의해야합니다.

해커는 인터넷에서 일관된 검색을 실행합니다. 중국에있는 것으로 추정되는이 해커들은 MySQL 데이터베이스를 실행하는 Windows 서버를 찾고 있습니다. 그룹은 분명히 GandCrab 랜섬웨어로 이러한 시스템을 감염시킵니다. .

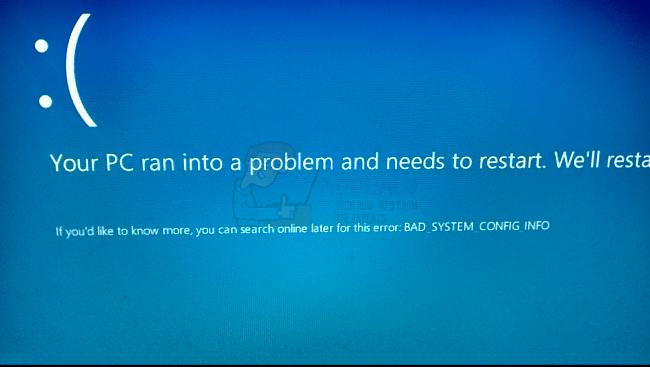

랜섬웨어는 파일의 실제 소유자를 잠그고 디지털 키를 통해 전송하기 위해 지불을 요구하는 정교한 소프트웨어입니다. 사이버 보안 회사는 특히 랜섬웨어로 감염시키기 위해 Windows 시스템에서 실행되는 MySQL 서버를 공격 한 위협 행위자를 지금까지 본 적이 없다는 점이 흥미 롭습니다. 즉, 해커가 취약한 데이터베이스 나 서버를 찾아 악성 코드를 설치하는 경우는 드뭅니다. 일반적으로 관찰되는 일반적인 관행은 탐지를 회피하는 동안 데이터를 훔치려는 체계적인 시도입니다.

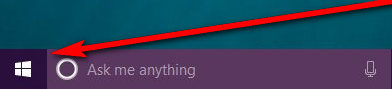

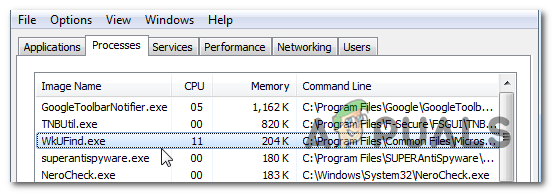

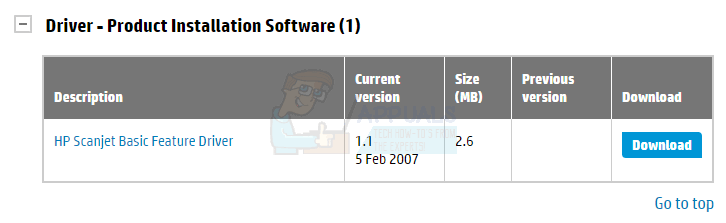

Windows 시스템에서 실행되는 취약한 MySQL 데이터베이스를 찾기 위해 인터넷을 통해 크롤링하려는 최근 시도는 Sophos의 수석 연구원 인 Andrew Brandt에 의해 발견되었습니다. Brandt에 따르면 해커는 SQL 명령을 허용하는 인터넷 액세스 가능 MySQL 데이터베이스를 검색하는 것 같습니다. 검색 매개 변수는 시스템이 Windows OS를 실행 중인지 확인합니다. 그러한 시스템을 찾으면 해커는 악성 SQL 명령을 사용하여 노출 된 서버에 파일을 심습니다. 일단 성공적으로 감염되면 나중에 GandCrab 랜섬웨어를 호스팅하는 데 사용됩니다.

이러한 최근 시도는 Sophos 연구원이 여러 서버 중 하나 일 수있는 원격 서버까지 추적 할 수 있었기 때문에 우려됩니다. 분명히 서버에는 HTTP 파일 서버의 한 유형 인 HFS라는 서버 소프트웨어를 실행하는 오픈 디렉토리가있었습니다. 이 소프트웨어는 공격자의 악성 페이로드에 대한 통계를 제공했습니다.

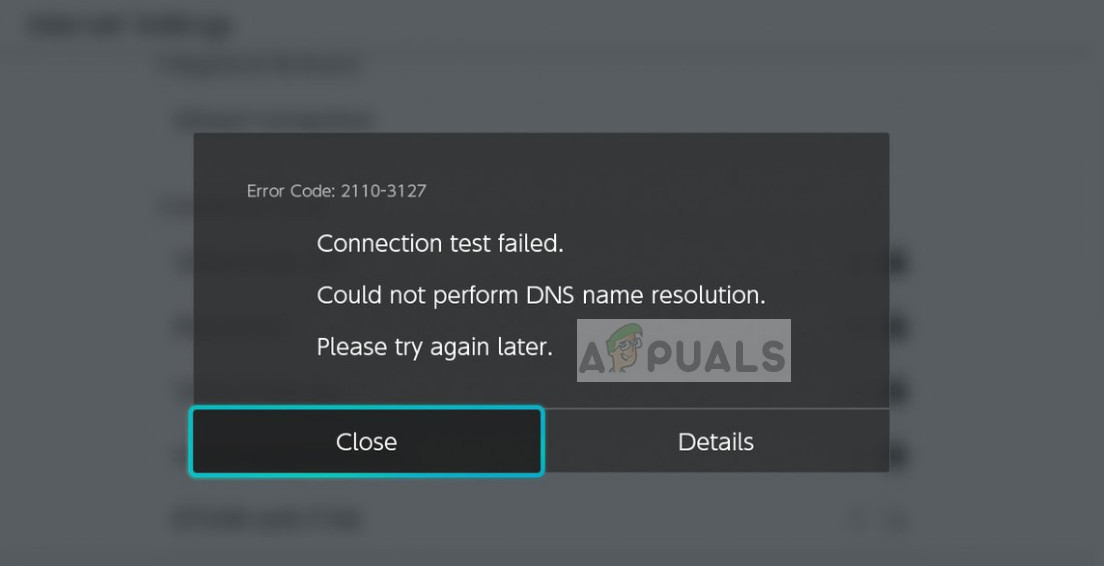

조사 결과에 대해 자세히 설명하면서 Brandt는“서버는 MySQL 허니팟 다운로드 (3306-1.exe)를 본 샘플을 500 회 이상 다운로드 한 것으로 나타납니다. 그러나 3306-2.exe, 3306-3.exe 및 3306-4.exe라는 샘플은 해당 파일과 동일합니다. 종합하면이 서버에 배치 된 후 5 일 동안 거의 800 회의 다운로드가 발생했으며 오픈 디렉토리에있는 다른 (약 1 주일 이전) GandCrab 샘플의 다운로드는 2300 회 이상이었습니다. 따라서 이것은 특별히 대규모 또는 광범위한 공격은 아니지만 데이터베이스 서버의 포트 3306이 외부 세계에서 접근 할 수 있도록 방화벽에 구멍을 뚫은 MySQL 서버 관리자에게 심각한 위험을 초래합니다. '

숙련 된 MySQL 서버 관리자는 서버를 잘못 구성하는 경우가 거의 없으며 최악의 경우 비밀번호없이 데이터베이스를 남겨 두는 경우가 많습니다. 하나, 그러한 경우는 드물지 않습니다 . 분명히 영구 검색의 목적은 암호없이 잘못 구성된 시스템이나 데이터베이스를 기회 주의적으로 악용하는 것으로 보입니다.