네트워크 관리자 VPNC 플러그인에서 사용자 이름 권한 에스컬레이션 취약점이 발견되었습니다. 이 주입 취약점은 프로그램의 Metaspoilt 모듈에 의해 악용되어 루트 권한 액세스를 얻습니다.

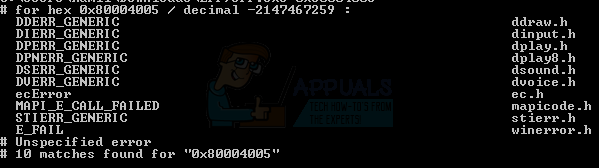

이는 NetworkManager에서 VPNC 지원을위한 network-manager-vpnc 플러그인이 정보 전달을 담당하는 구성 체계에 암호 도우미 매개 변수를 삽입하기 위해 개행 문자를 사용하는 권한 에스컬레이션 취약점으로 악용 될 수 있음을 발견 한 데니스 Adnzakovic에 의해 발견되었습니다. vpnc. 이 취약점은이를 악용하는 로컬 사용자가 시스템 설정을 변경하고 루트 권한으로 임의의 명령을 실행하는 데 필요한 액세스 권한을 얻을 수 있기 때문에 위험합니다.

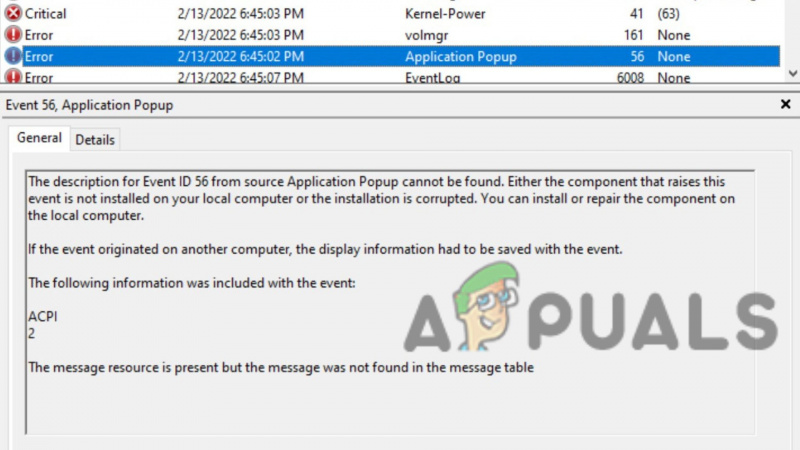

유사한 취약점 지표가 11 일에 처음 발견되었습니다.일그놈 보안에 연락을 취하고 이틀 후 13 일에 회사로부터 승인을 받았습니다.일7 월. CVE 식별 레이블 CVE-2018-10900은 20 일에 취약성에 할당되었습니다.일7 월과 Network Manager VPNC 버전 1.2.6은 취약점으로 인한 우려를 완화하기 위해 바로 다음날 출시되었습니다. 안 자문 Gnome Security에 의해 21 일에 출시되었습니다.성7 월.

이 동일한 취약점이 최근 다른 방식으로 변형, 적응 및 재 포장되고있는 것 같습니다. 이 취약점에 대한 가장 최근의보고는 Metaspoilt 모듈이 VPN 연결을위한 새로운 라인 삽입 취약점을 사용하고 VPN 연결을위한 사용자 이름을 실행하는 설정에 암호 도우미 구성 메커니즘을 적용하는 사용자 이름 권한 에스컬레이션 사례입니다. 연결 자체를 채널 화하십시오.

암호 도우미가 루트 위치 액세스와 함께 포함되는 방식으로 인해 연결이 시작될 때 Network Manager가 루트로 실행하여 VPN 네트워크 시스템을 방해 할 수있는 높은 권한을 부여합니다.

이 취약점은 Network Manager VPNC 버전 1.2.6 및 이전 버전에 영향을 미치는 것으로 확인되었습니다. 여기에 언급 된 특정 Metaspoilt 모듈은 다음 VPNC 버전에서 관찰되었습니다. Debian 9.0.0 (x64)에서는 2.2.4-1, Ubuntu Linux 16.04.4 (x64)에서는 1.1.93-1입니다.

태그 VPN

![[FIX] Nintendo Switch 오류 코드 9001-0026](https://jf-balio.pt/img/how-tos/79/nintendo-switch-error-code-9001-0026.png)