구글 안드로이드

모바일 장치 용 새로운 랜섬웨어가 온라인에 등장했습니다. 변이되고 진화하는 디지털 바이러스는 Google의 Android 운영체제를 실행하는 스마트 폰을 표적으로합니다. 이 멀웨어는 단순하지만 교묘하게 위장 된 SMS 메시지를 통해 침입을 시도한 다음 휴대폰의 내부 시스템을 깊이 파고 듭니다. 중요하고 민감한 인질을 잡는 것 외에도 새로운 웜은 손상된 스마트 폰의 통신 플랫폼을 통해 다른 피해자에게 공격적으로 확산을 시도합니다. 새로운 랜섬웨어 제품군은 표적 사이버 공격으로부터 상대적으로 안전한 것으로 간주되고있는 Google의 Android OS에서 중요하지만 중요한 이정표입니다.

인기있는 바이러스 백신, 방화벽 및 기타 디지털 보호 도구 개발자 ESET에서 일하는 사이버 보안 전문가는 Google의 Android 모바일 운영 체제를 공격하도록 설계된 새로운 랜섬웨어 제품군을 발견했습니다. 연구진은 디지털 트로이 목마가 SMS 메시징을 사용하여 전파한다고 지적했습니다. ESET 연구원들은이 새로운 악성 코드를 Android / Filecoder.C로 명명했으며 동일한 활동이 증가하는 것을 관찰했습니다. 우연히도이 랜섬웨어는 상당히 새로운 것으로 보이지만 새로운 안드로이드 악성 코드 탐지가 2 년 동안 감소했다는 것을 의미합니다. 간단히 말해, 해커가 스마트 폰 운영 체제를 표적으로 삼는 데 관심을 다시 한 것으로 보입니다. 오늘 우리는 여러 Apple iPhone iOS 운영 체제 내에서 발견 된 'Zero Interaction'보안 취약성 .

Filecoder는 2019 년 7 월부터 활성화되었지만 영리한 사회 공학을 통해 빠르고 공격적으로 확산되고 있습니다.

슬로바키아 바이러스 백신 및 사이버 보안 회사에 따르면 Filecoder는 최근에 야생에서 관찰되었습니다. ESET 연구원들은 2019 년 7 월 12 일 이후로 랜섬웨어가 활발하게 확산 된 것을 발견했다고 주장합니다. 간단히 말해서이 악성 코드는 한 달도 채 안 된 것으로 보이지만 그 영향은 매일 증가 할 수 있습니다.

이 바이러스는 Google의 Android 운영체제에 대한 공격이 약 2 년 동안 꾸준히 감소하고 있기 때문에 특히 흥미 롭습니다. 이로 인해 Android는 대부분 바이러스에 영향을받지 않거나 해커가 특별히 스마트 폰을 쫓는 것이 아니라 데스크톱 컴퓨터 나 기타 하드웨어 및 전자 제품을 표적으로 삼고 있다는 일반적인 인식이 생겼습니다. 스마트 폰은 매우 개인적인 장치이므로 회사 및 조직에서 사용되는 장치에 비해 제한된 잠재적 대상으로 간주 될 수 있습니다. 이러한 대규모 설정에서 PC 또는 전자 장치를 대상으로 지정하면 손상된 시스템이 여러 다른 장치를 빠르게 손상시킬 수 있으므로 몇 가지 잠재적 인 이점이 있습니다. 그런 다음 민감한 정보를 선택하기 위해 정보를 분석하는 문제입니다. 덧붙여서, 여러 해킹 그룹이 대규모 스파이 공격 수행 .

보안 경고 : Android 랜섬웨어 FileCoder 스트레인 출현 : 새로운 랜섬웨어 변종이 Android에 등장 #변하기 쉬운 장치. Android 5.1 이상 운영 체제를 실행하는 사용자를 대상으로합니다. 이 Android 랜섬웨어 변종은 다음과 같이 더빙되었습니다. https://t.co/edFpo45qbp pic.twitter.com/9r39kxS5iB

— Aquia Solutions (@AquiaSolutions) 2019 년 7 월 30 일

반면에 새로운 랜섬웨어는 안드로이드 스마트 폰 소유자가 개인 정보에 접근하는 것을 제한하려고 할뿐입니다. 멀웨어가 개인 정보 나 민감한 정보를 유출 또는 도용하거나 키로거 또는 활동 추적기와 같은 다른 페이로드를 설치하여 금융 정보에 대한 액세스를 시도한다는 징후는 없습니다.

Filecoder Ransomware는 Google Android 운영 체제에서 어떻게 확산됩니까?

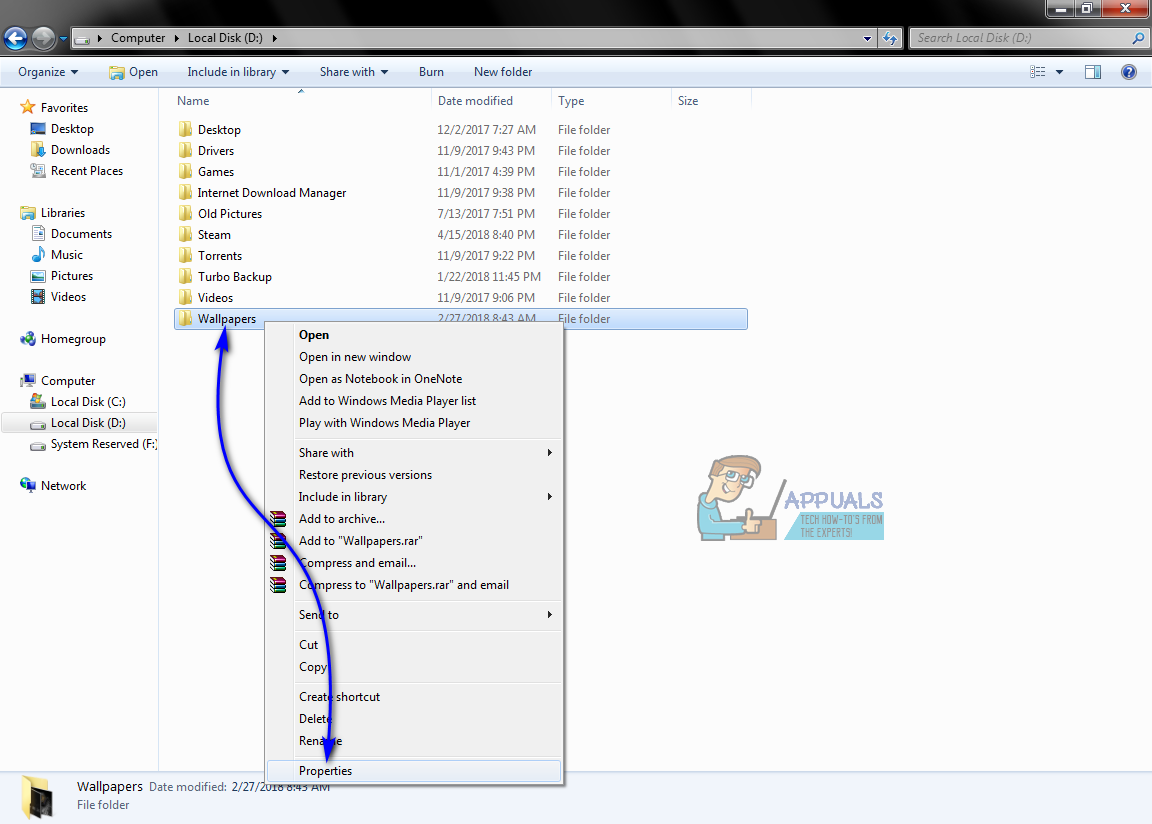

연구원들은 Filecoder 랜섬웨어가 Android 메시징 또는 SMS 시스템을 통해 확산된다는 사실을 발견했지만 그 출처는 다른 곳입니다. 이 바이러스는 Reddit 및 Android 개발자 메시징 보드 XDA Developers를 포함한 온라인 포럼의 악성 게시물을 통해 시작되는 것으로 보입니다. ESET이 악성 게시물을 지적한 후 XDA Developers는 신속하게 조치를 취하고 의심되는 미디어를 제거했지만 의심스러운 콘텐츠는 Reddit에 게시 된 시점에 여전히 남아있었습니다.

ESET에서 발견 된 대부분의 악성 게시물 및 댓글은 피해자를 유인하여 악성 코드를 다운로드하도록 유도합니다. 바이러스는 일반적으로 포르노 자료와 관련된 콘텐츠를 모방하여 피해자를 끌어들입니다. 어떤 경우에는 연구원들이 미끼로 사용되는 몇 가지 기술적 주제도 관찰했습니다. 하지만 대부분의 경우 공격자는 악성 앱을 가리키는 링크 나 QR 코드를 포함했습니다.

액세스하기 전에 즉각적인 탐지를 피하기 위해 맬웨어의 링크는 bit.ly 링크로 마스킹됩니다. 과거에는 의심하지 않는 인터넷 사용자를 악의적 인 웹 사이트로 유도하고 피싱 및 기타 사이버 공격을 수행하기 위해 이러한 링크 단축 사이트를 여러 개 사용했습니다.

해커가 SMS를 통해 귀하의 연락처에 Android 랜섬웨어를 전파하고 장치 파일을 암호화 : Android / Filecoder.C라는 새로운 Android 랜섬웨어 제품군이 다양한 온라인 포럼을 배포하고 추가로 피해자의 연락처 목록을 SMS에 사용합니다. https://t.co/ddqwtfswl5 pic.twitter.com/6PJjmNyZKB

-샤 셰이크 (@shah_sheikh) 2019 년 7 월 30 일

Filecoder 랜섬웨어가 피해자의 Android 모바일 기기에 단단히 자리를 잡으면 즉시 사용자 정보를 잠그지 않습니다. 대신 멀웨어는 먼저 Android 시스템의 연락처를 공격합니다. 연구원들은 Filecoder 랜섬웨어의 흥미롭지 만 충격적으로 공격적인 행동을 관찰했습니다. 기본적으로 악성 코드는 신속하면서도 철저하게 피해자의 연락처 목록을 조사하여 확산됩니다.

이 악성 코드는 Android 휴대 기기의 연락처 목록에있는 모든 항목에 신중하게 자동 생성 된 문자 메시지를 보내려고 시도합니다. 잠재적 인 피해자가 랜섬웨어를 클릭하고 다운로드 할 가능성을 높이기 위해 Filecoder 바이러스는 흥미로운 트릭을 배포합니다. 오염 된 문자 메시지에 포함 된 링크는 앱으로 광고됩니다. 더 중요한 것은 악성 코드가 메시지에 잠재적 인 피해자의 프로필 사진이 포함되도록한다는 것입니다. 더욱이 사진은 피해자가 이미 사용중인 앱에 맞게 조심스럽게 배치됩니다. 실제로는 랜섬웨어를 은닉 한 악성 가짜 앱입니다.

더욱 우려되는 것은 Filecoder 랜섬웨어가 다국어로 코딩된다는 사실입니다. 즉, 감염된 기기의 언어 설정에 따라 42 가지 언어 버전 중 하나로 메시지를 보낼 수 있습니다. 또한 멀웨어는 메시지에 연락처 이름을 자동으로 삽입하여 인식 된 신뢰성을 높입니다.

Filecoder 랜섬웨어는 어떻게 감염되고 작동합니까?

악성 코드가 생성 한 링크에는 일반적으로 피해자를 유인하려는 앱이 포함되어 있습니다. 가짜 앱의 실제 목적은 백그라운드에서 신중하게 실행되는 것입니다. 이 앱은 소스 코드 내에 하드 코딩 된 명령 및 제어 (C2) 설정과 비트 코인 지갑 주소를 포함합니다. 공격자들은 인기있는 온라인 메모 공유 플랫폼 인 Pastebin도 사용했지만 동적 검색 및 추가 감염 지점을위한 통로 역할 만합니다.

Filecoder 랜섬웨어가 오염 된 SMS를 일괄 적으로 전송하고 작업을 완료 한 후 감염된 장치를 검사하여 모든 저장 파일을 찾고 대부분을 암호화합니다. ESET 연구원은이 맬웨어가 텍스트 파일, 이미지, 비디오 등에 일반적으로 사용되는 모든 유형의 파일 확장자를 암호화한다는 사실을 발견했습니다. 그러나 어떤 이유로 .apk 또는 .dex와 같은 Android 관련 파일을 남깁니다. 또한이 맬웨어는 압축 된 .Zip 및 .RAR 파일과 50MB가 넘는 파일을 건드리지 않습니다. 연구원들은 멀웨어 제작자가 훨씬 더 심각하고 다작 인 랜섬웨어 형태 인 WannaCry에서 콘텐츠를 가져 오는 잘못된 복사 붙여 넣기 작업을 수행했을 수 있다고 의심합니다. 암호화 된 모든 파일에는 '.seven'확장자가 추가됩니다.

연구원들은 피해자의 연락처로 확산을 시도하고 비정상적인 트릭을 배포하는 새로운 Android 랜섬웨어 제품군 인 Android / Filecoder.C를 발견했습니다. https://t.co/5iCvkVbAND 안녕하세요. @케이스 #ransomware #기계적 인조 인간 pic.twitter.com/d150eY4N7X

-David Bisson (@DMBisson) 2019 년 7 월 30 일

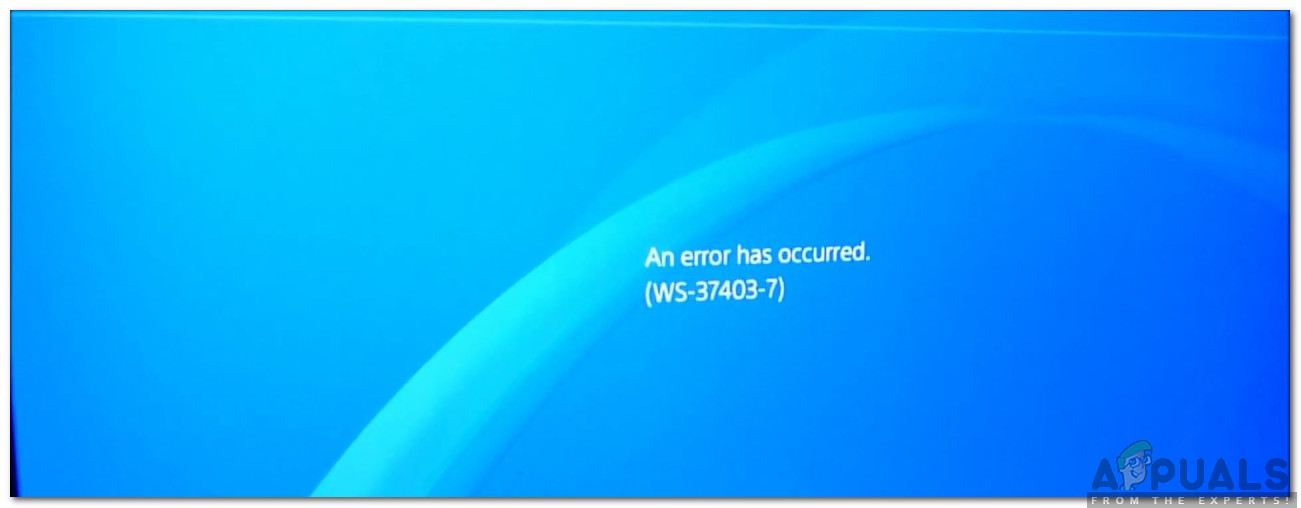

Android 모바일 장치에서 파일을 성공적으로 암호화 한 후 랜섬웨어는 요구 사항이 포함 된 일반적인 랜섬 노트를 표시합니다. 연구원들은 Filecoder 랜섬웨어가 약 $ 98에서 $ 188의 암호 화폐를 요구한다는 사실을 알아 냈습니다. 긴박감을 만들기 위해 맬웨어에는 약 3 일 또는 72 시간 동안 지속되는 간단한 타이머도 있습니다. 랜섬 노트에는 인질로 잡혀있는 파일 수도 나와 있습니다.

흥미롭게도 랜섬웨어는 기기 화면을 잠 그거나 스마트 폰 사용을 막지 않습니다. 즉, 피해자는 여전히 Android 스마트 폰을 사용할 수 있지만 데이터에 액세스 할 수는 없습니다. 또한 피해자가 어떻게 든 악성 또는 의심스러운 앱을 제거하더라도 변경 사항을 취소하거나 파일을 해독하지 않습니다. Filecoder는 기기의 콘텐츠를 암호화 할 때 공개 및 개인 키 쌍을 생성합니다. 공개 키는 강력한 RSA-1024 알고리즘과 생성자에게 전송되는 하드 코딩 된 값으로 암호화됩니다. 피해자가 제공된 비트 코인 세부 정보를 통해 지불 한 후 공격자는 개인 키를 해독하여 피해자에게 공개 할 수 있습니다.

Filecoder는 공격적 일뿐만 아니라 벗어나기에는 복잡합니다.

ESET 연구원들은 앞서 '암호화 알고리즘을 암호 해독 알고리즘으로 변경'하여 협박 비용을 지불하지 않고도 하드 코딩 된 키 값을 사용하여 파일을 해독 할 수 있다고보고했습니다. 간단히 말해, 연구원들은 Filecoder 랜섬웨어의 제작자가 실수로 암호 해독기를 만드는 다소 간단한 방법을 남겼다고 생각했습니다.

“캠페인 실행과 암호화 구현 모두에서 좁은 타겟팅과 결함으로 인해이 새로운 랜섬웨어의 영향은 제한적입니다. 그러나 개발자가 결함을 수정하고 운영자가 더 광범위한 사용자 그룹을 표적으로하기 시작하면 Android / Filecoder.C 랜섬웨어가 심각한 위협이 될 수 있습니다. '

그만큼 연구원들이 Filecoder 랜섬웨어에 대한 게시물을 업데이트했습니다. '이 '하드 코딩 된 키'는 쉽게 깨질 수없는 RSA-1024 공개 키이므로이 특정 랜섬웨어에 대한 암호 해독기를 만드는 것은 거의 불가능에 가깝습니다.'라고 설명했습니다.

이상하게도 연구원들은 카운트 다운 타이머가 종료 된 후 영향을받는 데이터가 손실 될 것이라는 주장을 뒷받침하는 랜섬웨어의 코드에 아무것도 없다는 것도 관찰했습니다. 게다가 악성 코드 제작자는 몸값을 가지고 노는 것으로 보입니다. 0.01 비트 코인 또는 BTC는 표준으로 유지되지만 후속 숫자는 맬웨어에 의해 생성 된 사용자 ID로 보입니다. 연구자들은이 방법이 수신 지불을 피해자와 일치시켜 암호 해독 키를 생성하고 발송하는 인증 요소로 작용할 수 있다고 의심합니다.

태그 기계적 인조 인간