사이버 보안 일러스트레이션

Microsoft는 하루 전에 Windows 10 운영 체제 (OS)에 대한 중요한 업데이트를 발표했습니다. 그러나이 업데이트조차도 흥미롭고 단순하면서도 강력한 보안 결함으로부터 보호 할 수있는 패치가 없습니다. Windows 10의 고급 작업 스케줄러에 취약점이 존재합니다. 악용되면 작업 스케줄러는 본질적으로 악용 자에게 완전한 관리 권한을 부여 할 수 있습니다.

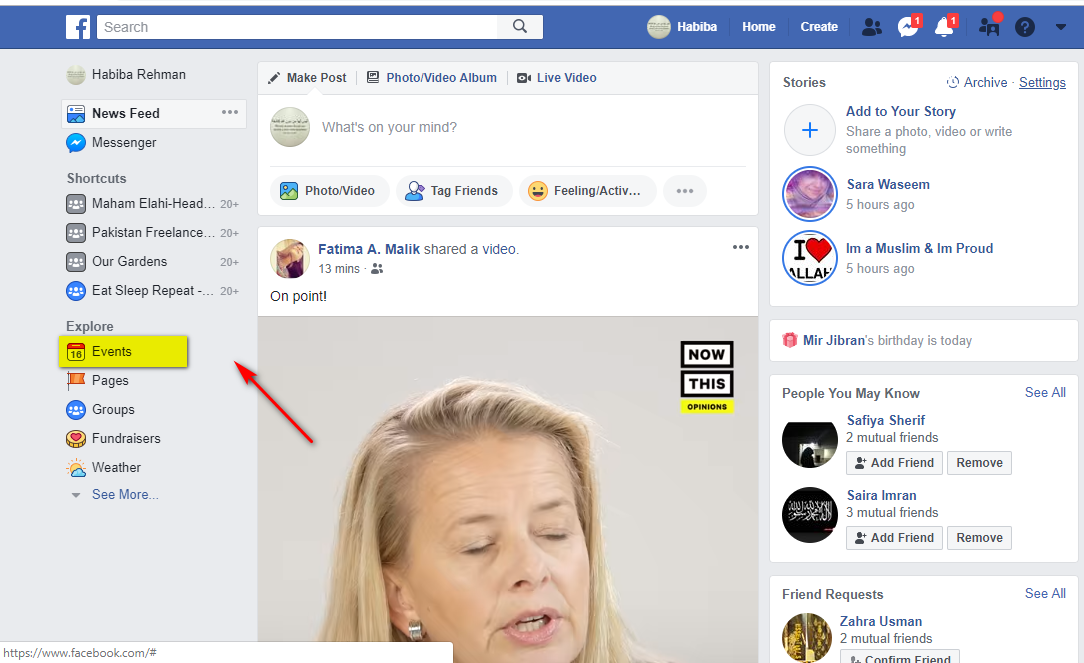

온라인 별칭 'SandboxEscaper'를 사용하는 해커가 버그를 게시했습니다. 이 익스플로잇은 Windows 10에 심각한 보안 영향을 미칩니다. 흥미롭게도 해커는 Microsoft가 최근에 획득 한 소프트웨어 도구 및 개발 코드 저장소 인 GitHub에 제로 데이 익스플로잇을 게시하기로 결정했습니다. 해커는 Windows 10 운영 체제에 영향을 미치는 제로 데이 취약점에 대한 PoC (개념 증명) 익스플로잇 코드도 공개했습니다.

이 익스플로잇은 제로 데이 범주에 속합니다. 주로 Microsoft가 아직이를 인정하지 않았기 때문입니다. Windows 10 제조업체가 인식을 갖게되면 작업 스케줄러 내에 존재하는 허점을 막을 패치를 제공해야합니다.

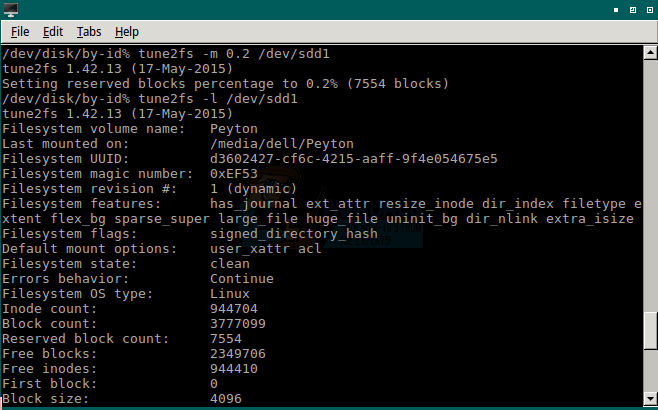

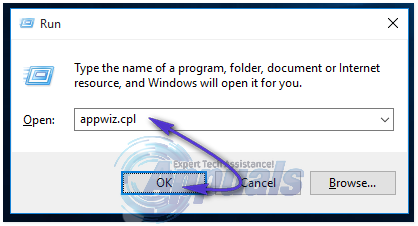

작업 스케줄러는 Windows 95 시대부터 존재해온 Windows OS의 핵심 구성 요소 중 하나입니다. Microsoft는 기본적으로 OS 사용자가 미리 정의 된 시간 또는 지정된 시간 간격 후에 프로그램 또는 스크립트의 실행을 예약 할 수 있도록하는 유틸리티를 지속적으로 개선했습니다. . GitHub에 게시 된 익스플로잇은 작업 스케줄러의 방법 인 'SchRpcRegisterTask'를 활용하여 서버에 작업을 등록합니다.

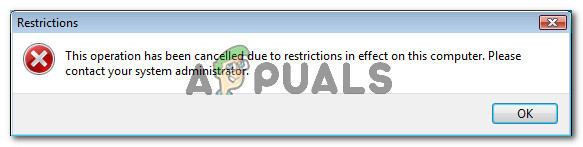

아직 알려지지 않은 이유로 프로그램은 권한을 철저히 확인하지 않습니다. 따라서 임의의 DACL (Discretionary Access Control List) 권한을 설정하는 데 사용할 수 있습니다. 악의적 인 의도로 작성된 프로그램이나 낮은 수준의 권한을 가진 공격자조차도 잘못된 .job 파일을 실행하여‘SYSTEM’권한을 얻을 수 있습니다. 본질적으로 이것은 잠재적으로 로컬 공격자 또는 맬웨어가 대상 컴퓨터에 대한 관리 시스템 권한으로 코드를 얻고 실행할 수 있도록 허용 할 수있는 승인되지 않았거나 승인되지 않은 권한 상승 문제의 경우입니다. 결국 이러한 공격은 공격자에게 대상 Windows 10 컴퓨터의 전체 관리 권한을 부여합니다.

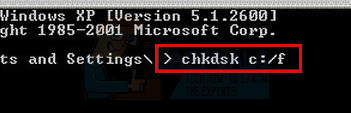

트위터 사용자는 제로 데이 익스플로잇을 확인했으며 최신 2019 년 5 월 업데이트로 패치 된 Windows 10 x86 시스템에서 작동한다고 확인했습니다. 또한 사용자는 취약점이 100 % 쉽게 악용 될 수 있다고 덧붙입니다.

이것이 완전히 패치 된 (2019 년 5 월) Windows 10 x86 시스템에서있는 그대로 작동 함을 확인할 수 있습니다. 이전에 SYSTEM 및 TrustedInstaller에 의해서만 모든 권한을 가졌던 파일은 이제 제한된 Windows 사용자가 모든 권한을가집니다.

빠르게 작동하며 테스트 시간의 100 %입니다. 헉 pic.twitter.com/5C73UzRqQk

— Will Dormann (@wdormann) 2019 년 5 월 21 일

그게 충분하지 않다면 해커는 Windows에 공개되지 않은 제로 데이 버그가 4 개 더 있으며 그 중 3 개는 로컬 권한 상승으로 이어지고 네 번째 버그는 공격자가 샌드 박스 보안을 우회 할 수 있도록합니다. 추가 할 필요없이 Microsoft는 아직 악용을 인정하고 패치를 발행하지 않았습니다. 이는 본질적으로 Windows 10 사용자가이 특정 취약점에 대한 보안 수정을 기다려야 함을 의미합니다.

태그 윈도우