Rumy IT 팁

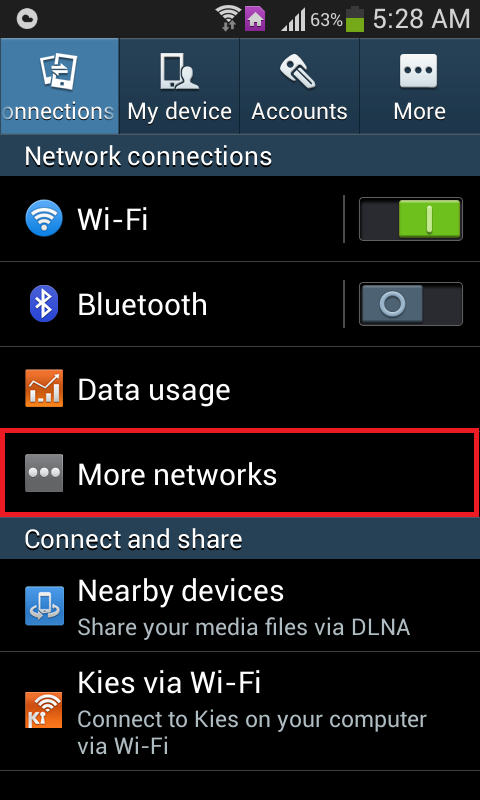

WPA / WPA2는 오랫동안 가장 안전한 WiFi 암호화 형식으로 결정되었습니다. 하지만 2017 년 10 월 WPA2 프로토콜은 완화 기술이 확립 된 KRACK 공격에 취약한 것으로 밝혀졌습니다. 이번에는 PMKID라는 WPA / WPA2 취약점을 악용하여 무선 네트워크 암호화가 다시 한 번 공격을 받고있는 것으로 보입니다.

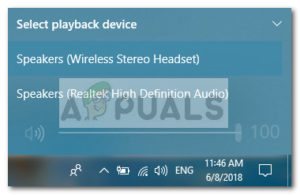

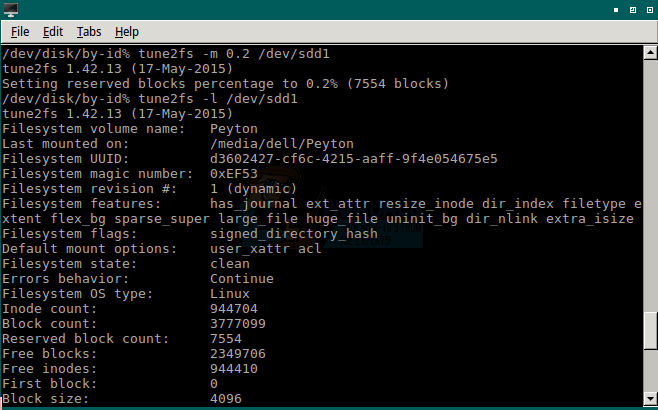

WPA / WPA2에 대한 새로운 공격을 개발했습니다. 더 이상 완전한 4 방향 핸드 셰이크 녹음이 필요하지 않습니다. 필요한 모든 세부 정보와 도구는 다음과 같습니다. https://t.co/3f5eDXJLAe pic.twitter.com/7bDuc4KH3v

— hashcat (@hashcat) 2018 년 8 월 4 일

이 취약점은 EAPOL 4 방향 핸드 셰이크 요구 사항을 우회하고 네트워크 연결을 공격 할 수있는 코드 이미지를 트윗 한 Twitter 계정 (@hashcat)에 의해 공유되었습니다. 안에 우편 이 익스플로잇의 개발자들은 계정의 웹 사이트에서 WPA3 보안 표준을 공격 할 방법을 찾고 있었지만 SAE (Simultaneous Authentication of Equals) 프로토콜로 인해 실패했다고 설명했습니다. 그러나 그들은 WPA2 프로토콜의이 취약점을 우연히 발견했습니다.

이 취약점은 단일 EAPOL 프레임의 RSNIE (Robust Security Network Information Element)에서 악용됩니다. HMAC-SHA1을 사용하여 키가 PMK이고 데이터가 액세스 포인트 및 스테이션 MAC 주소를 통합하는 고정 문자열 'PMK 이름'의 연결 인 PMKID를 파생합니다.

개발자 게시물에 따르면 공격을 수행하려면 hcxdumptool v4.2.0 이상, hcxtools v4.2.0 이상, hashcat v4.2.0 이상의 세 가지 도구가 필요합니다. 이 취약점을 통해 공격자는 AP와 직접 통신 할 수 있습니다. EAPOL 프레임의 최종 재전송 및 최종 유효하지 않은 비밀번호 입력을 우회합니다. 공격은 또한 AP 사용자가 공격자로부터 너무 멀리 떨어져있는 경우 손실 된 EAPOL 프레임을 없애고 최종 데이터가 pcap 또는 hccapx와 같은 출력 형식과는 반대로 일반 16 진수 인코딩 문자열로 표시되도록합니다.

이 취약점을 악용하기 위해 코드가 작동하는 방식에 대한 코드 및 세부 정보는 개발자 게시물에 설명되어 있습니다. 그들은이 취약점이 직접적으로 영향을 미치는 WiFi 라우터가 무엇인지, 각 연결에서 얼마나 효과적인지 잘 모르겠다 고 말했습니다. 그러나 그들은이 취약점이 오늘날 대부분의 라우터 에서처럼 로밍 기능이 활성화 된 모든 802.11i / p / q / r 네트워크에서 악용 될 수 있다고 믿습니다.

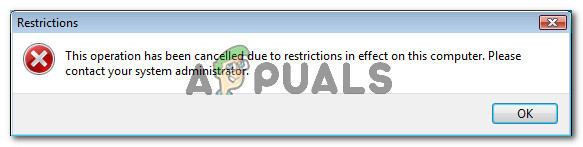

사용자에게 안타깝게도 아직까지이 취약점에 대한 완화 기술이 없습니다. 몇 시간 전에 나타 났으며 라우터 제조업체가이를 알리는 (또는 확인했음을 분명히하는) 소식이 없습니다.