Axis IP 카메라. IPCam

에 따르면 보안 자문 Axis Communications에서 ID ACV-128401로 게시 한 결과, Axis Camera Network에서 원격 명령 실행을 허용하는 7 가지 취약점이 감지되었습니다. 취약점에는 CVE 레이블이 할당되었습니다. 그들은: CVE-2018-10658 , CVE-2018-10659 , CVE-2018-10660 , CVE-2018-10661 , CVE-2018-10662 , CVE-2018-10663 , 및 CVE-2018-10664 . CVE-2018-10658은 libdbus-send.so 공유 객체의 코드에서 발생하는 서비스 거부 충돌 응답을 유발하는 Axis IP 카메라의 여러 모델에서 메모리 손상 문제를 해결합니다. CVE-2018-10659는 UND 정의되지 않은 ARM 명령어를 호출하는 제작 된 명령을 전송하여 DoS 충돌을 일으키는 또 다른 메모리 손상 문제를 해결합니다. CVE-2018-10660은 셸 명령 주입 취약점을 설명합니다. CVE-2018-10661은 액세스 제어 우회 취약점을 설명했습니다. CVE-2018-10662는 노출 된 안전하지 않은 인터페이스 취약성을 설명합니다. CVE-2018-10663은 시스템 내의 잘못된 크기 계산 문제를 설명합니다. 마지막으로 CVE-2018-10664는 여러 Axis IP 카메라 모델의 httpd 프로세스에서 발생하는 일반적인 메모리 손상 문제를 설명합니다.

취약점은 다음에 의해 분석되지 않았습니다. CVE MITER 아직 보류 중입니다 CVSS 3.0 하지만 Axis는 함께 악용 될 경우 제기되는 위험이 중요하다고보고합니다. 게시 된 보고서의 위험 평가에 따르면 공격자는 취약성을 악용하기 위해 장치에 대한 네트워크 액세스 권한을 얻어야하지만이 액세스 권한을 얻기 위해 자격 증명이 필요하지 않습니다. 평가에 따르면 기기는 노출 정도에 비례하여 위험에 노출됩니다. 라우터 포트 포워드를 통해 노출 된 인터넷 연결 장치는 보호 된 로컬 네트워크의 장치가 상대적으로 악용 위험이 낮은 위치에있어 높은 위험에 노출됩니다.

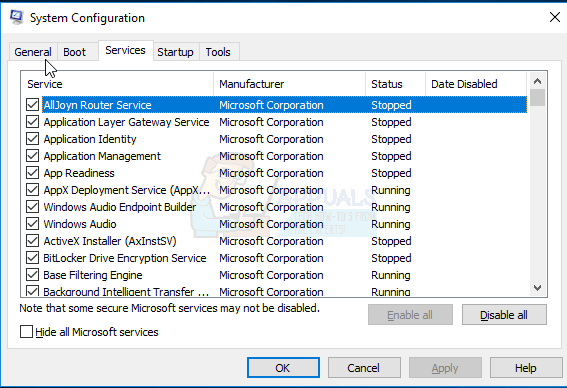

Axis는 전체 목록을 제공했습니다. 영향을받는 제품 또한 출시했습니다 패치 업데이트 이러한 취약성의 악용을 방지하기 위해 사용자가 업그레이드해야하는 펌웨어 이 외에도 사용자는 장치를 인터넷 포트 포워딩 설정에 직접 노출하지 않는 것이 좋으며 다음을 사용하는 것이 좋습니다. AXIS 컴패니언 원격으로 영상에 안전하게 액세스 할 수있는 Windows, Android 및 iOS 용 애플리케이션입니다. IP 필터링 응용 프로그램을 사용하는 내부 IP 테이블도 예방적인 방식으로 향후 이러한 취약성의 위험을 완화하기 위해 제안됩니다.

![[FIX] 프로젝터 중복이 작동하지 않는 문제](https://jf-balio.pt/img/how-tos/20/projector-duplicate-not-working.png)

![[FIX] 서비스 호스트 : 진단 정책 서비스 높은 CPU 및 메모리 사용량](https://jf-balio.pt/img/how-tos/81/service-host-diagnostic-policy-service-high-cpu-memory-usage.png)