GitHub

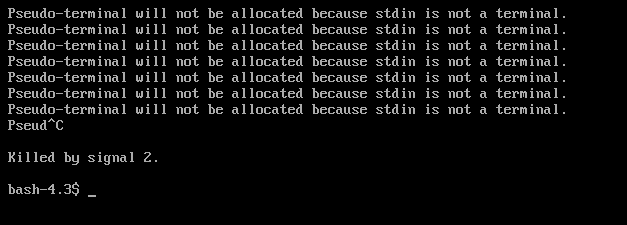

약 1 주일 전에 Gentoo Linux GitHub 저장소가 크래커에 의해 침입하여 계정을 제어하고 배포판에 악성 코드를 삽입 할 수있었습니다. 이 코드는 사용자 데이터를 삭제하도록 설계되었습니다. Gentoo의 개발자들은 꽤 빨리 제어권을 되 찾을 수 있었지만 최종 사용자 설치에 큰 피해를 줄 수 있었기 때문에 우려했습니다. 또한 전체 운영 체제의 미러 코드 저장소가 인계되는 경우는 매우 드뭅니다.

다행히도 공격자는 일반적으로 Gentoo의 자체 서버에 저장되는 파일에 대해서만 미러를 차지했기 때문에 사용자에게 많은 슬픔을 유발할 수 없었습니다. 사용자는 공식 서버에서 코드를 다운로드하므로 Gentoo 사용자의 압도적 인 대다수에게 문제가 발생하지 않았습니다.

배포판은 이제 인증되지 않은 사용자가 계정을 제어하는 이유가 조직 관리자의 암호가 약하고 추측하기 쉽기 때문이라는 사실을 밝혀 냈습니다. 정교한 공격 벡터가 사용되지 않았고 내부 작업의 결과도 아닙니다. 오히려 사용자의 비밀번호를 추측하기가 쉬웠습니다.

Gentoo Linux wiki의 항목은 당시 여러 기술 뉴스 사이트에 의해보고되었는데, 그 사람이이 특정 사용자가 계정을 가지고있는 다른 사이트의 로그인 자격 증명을 쉽게 추측 할 수있는 암호 체계를 가지고 있음을 시사합니다.

일부 논평가들은 이중 인증 시스템이 이러한 종류의 공격을 방지하는 데 도움이되었을 수 있다고 언급했지만 기본 암호를 설정하는 것은 종종 공격의 초대가됩니다. Gentoo는 매우 세부적인 내용을 공개하고 있으며 앞으로 이러한 일이 발생할 위험을 줄여야하는 일련의 새로운 보안 조치를 취했습니다.

그러나 최종 사용자는 자신의 트리에 깨끗한 소프트웨어 사본이 있는지 확인할 방법이 없었습니다. Gentoo는 또한 미래에 더 명확한 지침을 제시하고 손상된 시스템이 악성 커밋에 추가 된 코드를 실행하지 못하도록 방지 할 수있는 방법을 설명해야한다고 인정합니다.

최종 사용자에게는 상황이 훨씬 더 나쁠 수 있지만 Gentoo의 개발자와 프로젝트 관리자는 더 조용한 공격이 잠재적으로 크래커에게 더 긴 기회 창으로 이어질 수 있다는 것을 완전히 이해하고 있다고 말했습니다.

태그 젠투 Linux 보안