예술가

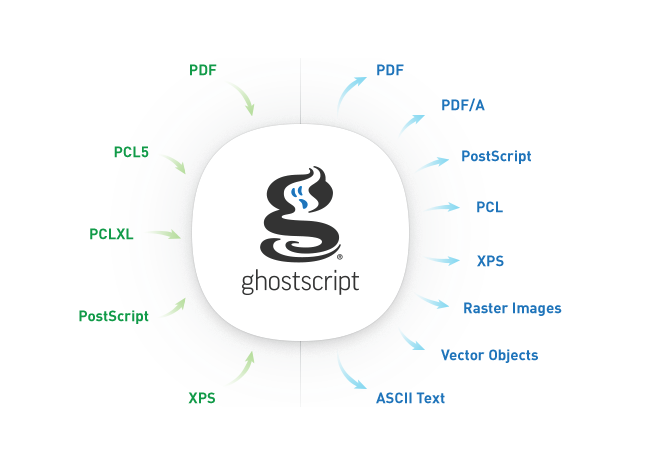

Adobe Postscript 및 PDF 문서를 온라인에서 해독하는 데 사용되는 Ghostscript 인터프리터의 취약점은 Google 보안 연구원 Tavis Ormandy의보고와 Synopsis의 EMEA 엔지니어 인 Steve Giguere의 성가신 성명 이후 밝혀졌습니다. Ghostcript 페이지 설명 언어 인터프리터는 수많은 프로그램과 데이터베이스에서 가장 일반적으로 사용되는 시스템이므로이 취약점은 조작 할 경우 광범위한 악용 및 영향을 미칩니다.

Giguere가 발표 한 성명에 따르면 Ghostscript는 Adobe PostScript 및 PDF 형식을 해독하기 위해 온라인 서버 및 데이터 관리 클라이언트뿐만 아니라 로컬 응용 프로그램에서 사용되는 인상적으로 널리 채택 된 해석 시스템입니다. 예를 들어 GIMP 및 ImageMagick 패키지는 특히 PDF 컨텍스트에서 웹 개발에 필수적입니다.

Ghostscript로 발견 된 관련 취약점이 악용되면 악의적 인 공격자가 개인 파일에 액세스 할 수있는 개인 정보 침해 및 심각한 데이터 침해가 발생합니다. Giguere 말한다 “이 Ghostscript 익스플로잇은 핵심 구성 요소의 종속성을 쉽게 업그레이드 할 수없는 오픈 소스 소프트웨어 패키지에 대한 종속 종속성의 고급 예입니다. CVE가 이와 같은 것과 관련이 있고 사용 가능한 수정 사항이 있더라도 ImageMagick과 같은 자체 소프트웨어에이를 통합하는 패키지가 수정 된 버전을 릴리스하는 동안 2 차 지연이있을 것입니다.”

Giguere에 따르면이 문제의 완화는 문제가 발생하자마자 핵심에서 문제를 해결하는 작성자에 직접적으로 의존하기 때문에 두 번째 계층 지연이 발생하지만 해결 된 구성 요소가 웹 서버에 업로드되지 않으면 그 자체로는 소용이 없습니다. 그리고 그것들을 사용하는 애플리케이션. 문제는 핵심에서 해결 한 다음 효과적인 완화를 위해 직접 사용되는 곳에서 업데이트해야합니다. 이는 2 단계 프로세스이므로 악의적 인 공격자에게 이러한 유형의 취약성을 악용하는 데 필요한 시간을 제공 할 수 있습니다.

현재까지 Giguere의 완화 팁은 다음과 같습니다. “단기적으로 PS, EPS, PDF 및 XPS 코더를 기본적으로 비활성화하라는 조언은 해결책이 나올 때까지 유일한 방어책입니다. 그때까지 문을 잠그고 종이 사본을 읽으십시오!”

![[FIX] Steam에서 오버레이 현지화 파일로드 실패](https://jf-balio.pt/img/how-tos/18/failed-load-overlay-localization-file-steam.jpg)

![[FIX] VCRUNTIME140_1.dll 누락](https://jf-balio.pt/img/how-tos/75/vcruntime140_1.png)

![[FIX] Brave 브라우저가 시작되지 않음](https://jf-balio.pt/img/how-tos/40/brave-browser-won-t-start.png)