Microsoft Edge 웹 브라우저. Lesoir

Netsparker의 보안 연구원 인 Ziyahan Albeniz는 맬웨어 확산을 허용하는 Microsoft Edge 브라우저의 취약점을 발견했습니다. 그는 자신의 연구 결과를 CVE-2018-0871 ( CVSS 3.0 4.3의 기본 점수) ' 파일 도용을위한 Microsoft Edge 취약성 악용 . '

Albeniz는이 취약점이 동일 출처 정책 기능 관련 결함에서 비롯되었다고 설명했습니다. 이 취약점이 악용되면 피싱 및 정보 도용 공격을 수행 할 수있는 맬웨어를 확산하는 데 사용될 수 있습니다. 이 채널을 통한 맬웨어 확산의 큰 요인은 악성 파일을 다운로드 할 때 사용자가 직접 입력 한 것입니다. 이것이 취약점이 대규모로 악용 될 수 없기 때문에 대부분의 브라우저 보안 결함보다 위험이 적습니다.

동일 출처 정책 기능은 거의 모든 인터넷 브라우저에서 사용되는 웹 애플리케이션 보안 모델입니다. 웹 페이지가 동일한 도메인, 프로토콜 및 포트에 속하는 한 한 웹 페이지의 스크립트가 다른 웹 페이지의 데이터에 액세스 할 수 있습니다. 웹 페이지에 대한 교차 도메인 액세스를 방지합니다. 즉, 다른 탭에 로그인했거나 로그 아웃하는 것을 잊은 경우 악성 웹 사이트가 은행 계좌 자격 증명에 액세스 할 수 없습니다.

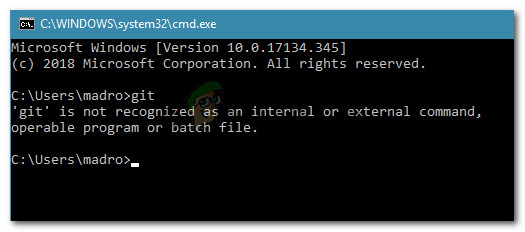

SOP 보안 메커니즘이 실패하는 경우는 사용자가 악의적 인 HTML 파일을 다운로드하여 컴퓨터에서 실행하도록 속이는 경우입니다. 파일이 로컬에 저장되면 설정된 도메인 또는 포트 번호가없는 'file : //'프로토콜로로드됩니다. SOP를 통해 웹 페이지는 동일한 도메인 / 포트 / 프로토콜의 정보에만 액세스 할 수 있기 때문에 다른 모든 로컬 파일도 'file : //'프로토콜에서 실행되므로 다운로드 된 악성 HTML 파일은 로컬 시스템의 모든 파일에 액세스하여 도용 할 수 있습니다. 그것으로부터 데이터.

이 Microsoft Edge SOP 취약성은 표적화 된 정확한 공격을 수행하는 데 사용될 수 있습니다. 의도 한 사용자가 파일을 다운로드하고 실행하도록 속이면 해커는 자신의 PC에있는 정보를 스누핑하여 자신이 찾고있는 정확한 정보를 훔칠 수 있습니다. 이 공격은 자동화되지 않기 때문에 사용자와 사용자의 최종 시스템을 알면 공격을 효율적으로 수행하는 데 도움이됩니다.

Zihayan Albeniz는이 공격을 보여주는 짧은 비디오를 녹화했습니다. 그는 Edge, Mail 및 Calendar에서이 취약점을 악용하여 컴퓨터에서 데이터를 훔쳐 다른 장치에서 원격으로 검색 할 수 있다고 설명했습니다.

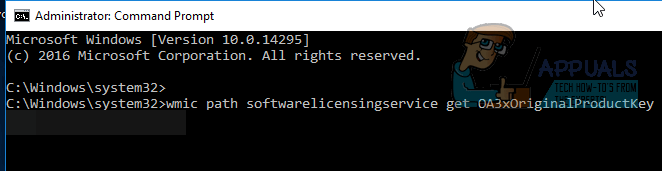

Microsoft는이 취약점을 수정하는 Edge 브라우저 업데이트를 발표했습니다. 업데이트는 게시 된 Microsoft Edge의 모든 해당 Windows 10 버전에 사용할 수 있습니다. 자문 회보. 이 SOP 취약점을 해결하는 업데이트가 릴리스되었지만 Albeniz는 여전히 사용자가 알 수없는 소스에서받은 HTML 파일에 대해주의해야한다고 경고합니다. HTML은 맬웨어를 확산시키는 데 사용되는 기존 파일 형식이 아니기 때문에 종종 의심하지 않고 손상을 입 힙니다.

![[FIX] 줌 오류 코드 1132](https://jf-balio.pt/img/how-tos/71/zoom-error-code-1132.png)