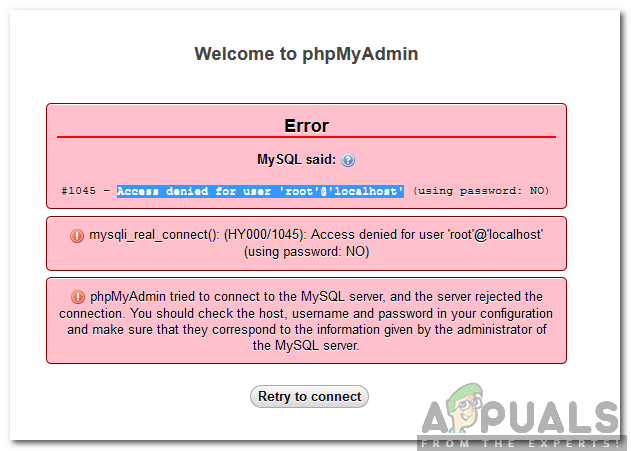

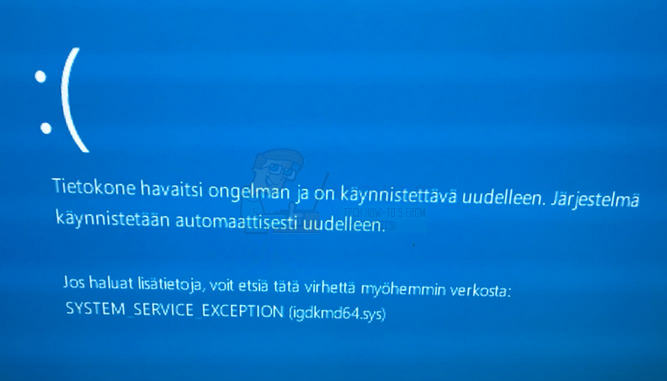

MySQL 데이터베이스에서 Xbash가 생성 한 랜섬 메시지

‘ Xbash '는 42 호기 연구원이 발견했습니다. Palo Alto Networks의 블로그 게시물은 . 이 악성 코드는 표적화 능력이 독특하며 Microsoft Windows 및 Linux 서버에 동시에 영향을 미칩니다. 42 호기의 연구원들은이 악성 코드를 이전에 랜섬웨어 공격으로 알려진 위협 행위자 그룹 인 Iron Group에 연결했습니다.

블로그 게시물에 따르면 Xbash는 코인 마이닝, 자체 전파 및 랜슨웨어 기능을 가지고 있습니다. 또한 구현시 WannaCry 또는 Petya / NotPetya와 같은 유사한 방식으로 맬웨어가 조직의 네트워크 내에서 상당히 빠르게 확산 될 수있는 몇 가지 기능을 가지고 있습니다.

Xbash 특성

이 새로운 멀웨어의 특성에 대해 Unit 42의 연구원들은“최근 Unit 42는 Palo Alto Networks WildFire를 사용하여 Linux 서버를 표적으로하는 새로운 멀웨어 제품군을 식별했습니다. 추가 조사를 거쳐 올해 활동적인 사이버 범죄 그룹 Iron (일명 Rocke)에서 개발 한 봇넷과 랜섬웨어의 조합임을 알게되었습니다. 우리는 악성 코드의 원래 메인 모듈의 이름을 기반으로이 새로운 멀웨어를 'Xbash'라고 명명했습니다. '

Iron Group은 이전에 주로 Microsoft Windows를 대상으로하는 암호 화폐 거래 하이재킹 또는 마이너 트로이 목마를 개발하고 확산하는 것을 목표로했습니다. 그러나 Xbash는 보호되지 않은 모든 서비스를 검색하고 사용자의 MySQL, PostgreSQL 및 MongoDB 데이터베이스를 삭제하고 비트 코인에 대한 몸값을 얻는 것을 목표로합니다. Xbash가 Windows 시스템을 감염시키는 데 사용하는 세 가지 알려진 취약점은 Hadoop, Redis 및 ActiveMQ입니다.

Xbash는 주로 패치되지 않은 취약점과 취약한 암호를 대상으로 확산됩니다. 그것은 데이터 파괴 , 이는 랜섬웨어 기능인 Linux 기반 데이터베이스를 파괴한다는 것을 의미합니다. 몸값이 지불 된 후에 파괴 된 데이터를 복원하는 기능도 Xbash 내에 존재하지 않습니다.

Gafgyt 및 Mirai와 같은 이전의 유명한 Linux 봇넷과 달리 Xbash는 도메인 및 IP 주소를 대상으로하므로 대상을 공용 웹 사이트로 확장하는 차세대 Linux 봇넷입니다.

Xbash는 피해자의 서브넷에서 IP 주소 목록을 생성하고 포트 스캔을 수행합니다 (Palo Alto Networks).

멀웨어의 기능에 대한 몇 가지 다른 세부 사항이 있습니다.

- 봇넷, 코인 마이닝, 랜섬웨어 및 자체 전파 기능을 보유하고 있습니다.

- 랜섬웨어 및 봇넷 기능을 위해 Linux 기반 시스템을 대상으로합니다.

- 코인 채굴 및 자체 전파 기능을 위해 Microsoft Windows 기반 시스템을 대상으로합니다.

- 랜섬웨어 구성 요소는 Linux 기반 데이터베이스를 대상으로하고 삭제합니다.

- 지금까지 우리는 총 수입이 약 0.964 비트 코인 인이 지갑에 48 건의 수신 거래를 관찰했으며 이는 48 명의 피해자가 총 미화 6,000 달러 (이 글 작성 당시)를 지불했음을 의미합니다.

- 그러나 지불 된 몸값이 피해자들의 회복을 가져 왔다는 증거는 없습니다.

- 실제로 몸값 지불을 통해 복구를 가능하게하는 기능에 대한 증거를 찾을 수 없습니다.

- 우리의 분석에 따르면 이것은 원격 제어 시스템 (RCS)을 사용하는 캠페인을 포함하여 다른 랜섬웨어 캠페인에 공개적으로 연결된 그룹 인 Iron Group의 작업 일 가능성이 높습니다. 해킹 팀 '2015 년.

Xbash에 대한 보호

조직은 Xbash의 가능한 공격으로부터 자신을 보호하기 위해 Unit 42 연구원이 제공 한 몇 가지 기술과 팁을 사용할 수 있습니다.

- 기본이 아닌 강력한 암호 사용

- 보안 업데이트에 대한 최신 정보 유지

- Microsoft Windows 및 Linux 시스템에서 엔드 포인트 보안 구현

- 인터넷에서 알 수없는 호스트에 대한 액세스 방지 (명령 및 제어 서버에 대한 액세스 방지)

- 엄격하고 효과적인 백업 및 복원 프로세스와 절차를 구현하고 유지합니다.