인텔

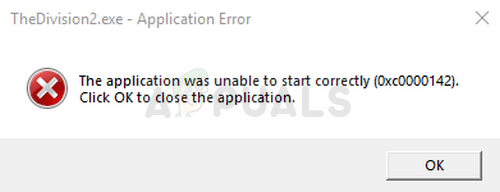

예정 Intel의 차세대 Tiger Lake Mobility CPU 제어 흐름 시행 기술이 있습니다. 이는 여러 유형의 악성 코드를 차단하는 효과적인 게이트웨이 역할을합니다. Intel CET 기능은 기본적으로 CPU 내부의 작업 흐름을 제어하고 맬웨어가 CPU를 통해 여러 응용 프로그램에 액세스하지 못하도록 제한합니다.

인텔 CPU는 정기적으로 보안 취약점이있는 것으로 확인되었습니다. 회사는 위험을 완화하기 위해 패치를 발표했지만 대부분의 솔루션은 성능에 약간의 부정적인 영향을 미쳤습니다. 인텔은 상황을 적극적으로 해결하는 것으로 보입니다. 고급 10nm 노드를 기반으로하는 곧 출시 될 Tiger Lake CPU에는 CET가 내장되어 시스템에 침투하기 전에 위험을 해결합니다. 이 기술은 약 4 년 전입니다.

CET는 Intel Tiger Lake Mobility CPU 및 PC를 어떻게 보호합니까?

CET (Control-flow Enforcement Technology)는 CPU 내에서 작업이 실행되는 순서를 설명하는 데 사용되는 용어 인 '제어 흐름'을 다룹니다. 일반적으로 장치에서 실행을 시도하는 맬웨어는 제어 흐름을 가로 채기 위해 다른 앱의 취약점을 사냥하려고합니다. 발견되면 악성 코드를 삽입하여 다른 앱의 컨텍스트에서 실행할 수 있습니다.

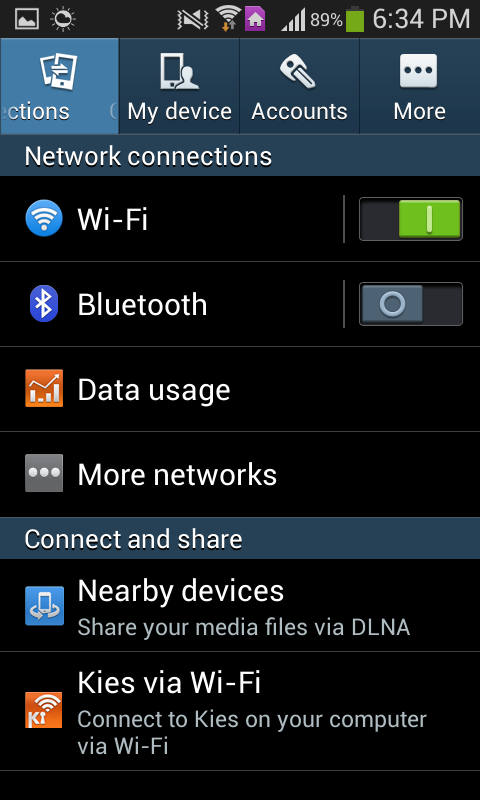

Intel의 차세대 Tiger Lake Mobility CPU 두 가지 새로운 보안 메커니즘을 통해 제어 흐름을 보호하기 위해 CET에 의존합니다. CET에는 섀도우 스택 및 간접 분기 추적 기능이있어 맬웨어가 진행되지 않도록합니다. Shadow Stack은 기본적으로 앱의 의도 된 제어 흐름의 복사본을 만들고 CPU의 보안 영역에 섀도 스택을 저장합니다. 이렇게하면 앱의 의도 된 실행 순서에 무단 변경이 발생하지 않습니다.

# 인텔 발사 #AntiMalwareCETTechnology Tiger Lake CPU의 경우 – https://t.co/7WjGlNJAZf

— Techpopx (@TechpopX) 2020 년 6 월 15 일

간접 분기 추적은 CPU '점프 테이블'을 사용하는 애플리케이션의 기능에 추가 보호 기능을 추가하는 것을 제한하고 방지합니다. 기본적으로 앱의 제어 흐름에서 자주 (재) 사용되거나 용도가 변경되는 메모리 위치입니다.

Shadow Stack은 일반적으로 사용되는 ROP (Return Oriented Programming)라는 기술로부터 컴퓨터를 보호합니다. 이 기술에서 맬웨어는 RET (반환) 명령을 악용하여 합법적 인 앱의 제어 흐름에 자체 악성 코드를 추가합니다. 반면에 간접 분기 추적은 JOP (Jump Oriented Programming) 및 COP (Call Oriented Programming)라는 두 가지 기술로부터 보호합니다. 멀웨어는 JMP (점프) 또는 CALL 지침을 악용하여 합법적 인 앱의 점프 테이블을 탈취하려고 할 수 있습니다.

개발자들은 소프트웨어를 추가하고 CET를 동화 할 충분한 시간을 가졌다 고 인텔은 주장합니다.

CET 기능은 2016 년에 처음 공개되었습니다. 따라서 소프트웨어 제조업체는이를 지원할 첫 번째 Intel CPU 시리즈에 맞게 코드를 조정할 시간이 있었다고 회사는 주장합니다. 이제 인텔은 CET 명령을 지원하는 CPU를 제공해야합니다. 다른 운영 체제를 포함한 앱 및 플랫폼은 CET가 제공하는 보호에 대한 지원 및 옵트 인을 활성화 할 수 있습니다.

좋은 설명 @ 인텔 이 #보안 #tech 중요한 취약성을 차단하는 # 멀웨어 . CET는 # 노트북 Intel Tiger Lake 모바일 프로세서와 함께, 휴가철에 예상됩니다. https://t.co/OU2yZvzP3q

— MikeFeibus – 잘 지내라! (@MikeFeibus) 2020 년 6 월 15 일

인텔은 10nm 타이거 레이크, 하드웨어 기반 맬웨어 방지 기능을 포함하기 위해 CPU 제조업체의 적절한 마이크로 아키텍처 발전 이 회사는이 기술이 데스크톱 및 서버 플랫폼에서도 사용 가능할 것이라고 확신했습니다.

태그 인텔