WordPress. 오더 랜드

Joomla 및 WordPress와 같은 인기있는 콘텐츠 관리 시스템 (CMS)을 사용하는 웹 사이트에는 코드 주입기 및 리디렉터 스크립트가 적용됩니다. 새로운 보안 위협은 의심하지 않는 방문자를 진짜처럼 보이지만 매우 악의적 인 웹 사이트로 보냅니다. 성공적으로 리디렉션되면 보안 위협은 감염된 코드와 소프트웨어를 대상 컴퓨터로 보내려고합니다.

보안 분석가들은 가장 인기 있고 널리 사용되는 CMS 플랫폼 중 두 가지 인 Joomla와 WordPress를 대상으로하는 놀라운 보안 위협을 발견했습니다. 수백만 개의 웹 사이트가 적어도 하나의 CMS를 사용하여 콘텐츠를 생성, 편집 및 게시합니다. 분석가들은 Joomla 및 WordPress 웹 사이트 소유자에게 방문자를 악성 웹 사이트로 이동시키는 악성 리디렉션 스크립트를 경고하고 있습니다. Sucuri의 보안 연구원 인 Eugene Wozniak은 악의적 인 보안 위협에 대해 자세히 설명 고객의 웹 사이트에서 발견했습니다.

새로 발견 된 .htaccess 인젝터 위협은 호스트 나 방문자를 불구로 만들려고하지 않습니다. 대신 영향을받는 웹 사이트는 웹 사이트 트래픽을 광고 사이트로 계속 리디렉션하려고 시도합니다. 이것이 크게 손상되지는 않지만 인젝터 스크립트는 악성 소프트웨어를 설치하려고 시도합니다. 공격의 두 번째 부분은 합법적으로 보이는 웹 사이트와 결합 될 때 호스트의 신뢰성에 심각한 영향을 미칠 수 있습니다.

Joomla와 WordPress 웹 사이트는 일반적으로 .htaccess 파일을 사용하여 웹 서버의 디렉토리 수준에서 구성을 변경합니다. 말할 필요도없이,이 파일은 호스트 웹 페이지의 핵심 구성과 웹 사이트 액세스, URL 리디렉션, URL 단축 및 액세스 제어를 포함하는 옵션을 포함하기 때문에 웹 사이트에서 다소 중요한 구성 요소입니다.

보안 분석가에 따르면 악성 코드는 .htaccess 파일의 URL 리디렉션 기능을 악용하고있었습니다. 피싱 사이트 또는 기타 악성 웹 페이지에 대한 의심하지 않는 사이트 방문자.”

진정으로 우려되는 것은 공격자가 Joomla 및 WordPress 웹 사이트에 액세스 한 방법이 정확히 명확하지 않다는 것입니다. 이러한 플랫폼의 보안은 매우 강력하지만 일단 내부에 들어가면 공격자는 악성 코드를 주 대상의 Index.php 파일에 쉽게 심을 수 있습니다. Index.php 파일은 콘텐츠 스타일링 및 특수 기본 지침과 같은 Joomla 및 WordPress 웹 페이지를 제공하는 역할을하므로 매우 중요합니다. 본질적으로 웹 사이트에서 제공하는 내용과 제공 방법을 지시하는 기본 지침 집합입니다.

액세스 권한을 얻은 후 공격자는 수정 된 Index.php 파일을 안전하게 설치할 수 있습니다. 그 후 공격자는 악성 리디렉션을 .htaccess 파일에 삽입 할 수있었습니다. .htaccess 인젝터 위협은 웹 사이트의 .htaccess 파일을 계속 검색하는 코드를 실행합니다. 악성 리디렉션 스크립트를 찾아서 삽입 한 후 위협은 검색을 심화시키고 공격 할 파일과 폴더를 더 많이 찾습니다.

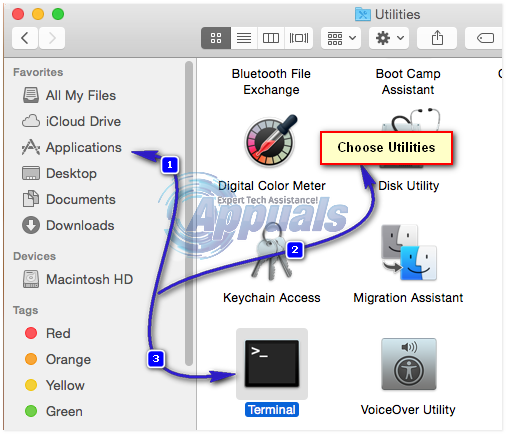

공격으로부터 보호하는 기본 방법은 .htaccess 파일의 사용을 모두 덤프하는 것입니다. 사실 .htaccess 파일에 대한 기본 지원은 Apache 2.3.9부터 제거되었습니다. 그러나 여러 웹 사이트 소유자는 여전히이를 사용하도록 선택합니다.