Android 일러스트레이션 소스-Fossbytes

Google은 Android 코드를 정리하고 향후 릴리스를 더 안전하게 만들기 위해 열심히 노력하고 있습니다. 그들은 보안 패치를보다 쉽게 배포 할 수 있도록 올해 지속적으로 설계를 선택했습니다. 취약점을 수정하기 위해 개발자들이 열심히 노력한 후에도 새로운 취약점이 발견되는 것 같습니다.

Android에서 취약점이 발견되었습니다. RSSI 연구원의 방송. Android는 오픈 소스이므로 서로 다른 앱과 OS간에 여러 가지 통신 채널 방법이 있으며, 애플리케이션은 '인 텐트'채널을 사용하여 다른 앱에서 선택할 수있는 시스템 전체 메시지를 브로드 캐스트 할 수 있습니다. 방송이 특정 앱으로 이동하지 못하도록 제한하는 방법이 있지만 일부 개발자의 과실로 인해 이러한 제한이 제대로 부과되지 않습니다.

Google은 Android에서 권한을 구현하여 OS가 관련 데이터를 애플리케이션에 전달하기 전에 사용자에게 메시지를 표시합니다. 이것은 훌륭한 보안 기능이지만 안타깝게도 WiFi 강도 값을 브로드 캐스트하는 데 특별한 권한이 필요하지 않습니다. 장치가 수신 한 신호의 강도는 RSSI 값으로 표시됩니다. 이는 dBm 값 (물리적)과 관련이 없습니다.

Android 버전 9.0에는 이러한 값에 대해 다른 '의도'가 있습니다. android.net.wifi.STATE_CHANGE '입니다. 이전 버전은 여전히 ' android.net.wifi.RSSI_CHANGED” 의지. 이 두 가지 모두 일반적으로 필요한 권한을 우회하여 브로드 캐스트를 통해 RSSI 값을 제공합니다.

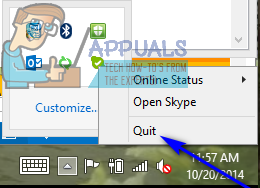

출처 기사에 따르면 야간 감시 , 이것은 일반 사용자가 복제 할 수 있습니다. ' 내부 브로드 캐스터 모니터 ”앱을 실행하고 실행합니다. 장치에서 브로드 캐스트 된 RSSI 값을 관찰 할 수 있습니다.

이것은 심지어 여러 장치에서 테스트되었습니다. 야간 감시 .

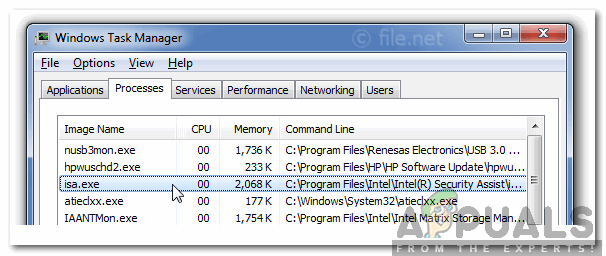

Android 8.1.0을 실행하는 Pixel 2, 패치 수준 2018 년 7 월

Android 8.1.0을 실행하는 Nexus 6P, 패치 수준 2018 년 7 월

Android 7.0을 실행하는 Moto G4, 패치 수준 2018 년 4 월

Android 5.1.1에서 분기 된 Fire OS 5.6.10을 실행하는 Kindle Fire HD (8 세대), 2018 년 4 월 업데이트

사용 된 라우터는 최신 펌웨어를 실행하는 ASUS RT-N56U입니다.

그들 모두는 고유 한 범위의 RSSI 값을 보여주었습니다.

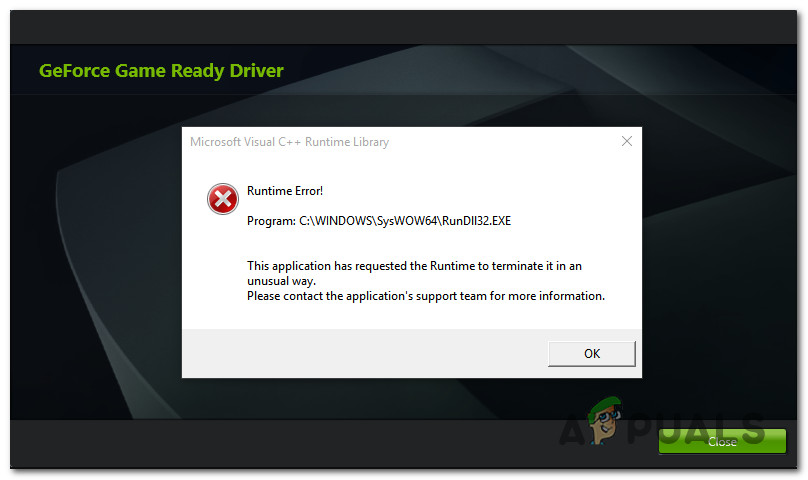

Google의 대응

Google은이 문제를 인정하고 보통 수준의 악용으로 분류했습니다. 인 텐트 중 하나가 민감한 데이터를 유출하지 않기 때문에이 문제는 Android 9.0에서 부분적으로 수정되었습니다.

RSSI 값은 로컬 Wi-Fi 네트워크에서 개인의 위치를 찾는 데 사용할 수 있습니다. 공급 업체에 관계없이 모든 안드로이드 폰에 영향을 미친다는 점을 감안할 때, 패치를 적용하지 않으면 심각한 보안 문제가 될 수 있습니다.

태그 Android 보안 데이터

![[FIX] Mac WiFi : 설치된 하드웨어 없음](https://jf-balio.pt/img/how-tos/54/mac-wifi-no-hardware-installed.jpg)